10 אבני הבניין המובילות ל-ISMS אפקטיבי

תוכן עניינים:

- 1) 1. בחר את המסגרת עבור ה-ISMS שלך

- 2) 2. פיתוח תוכנית לניהול סיכונים

- 3) 3. הגדרת מדיניות ונהלי אבטחת מידע

- 4) 4. יישום מנגנוני בקרת גישה ואימות

- 5) 5. הגנה מפני איומים ברשת וברשת

- 6) 6. הבטחת גיבוי ושחזור נתונים

- 7) 7. יישום אמצעי אבטחה פיזיים

- 8) 8. ביצוע הדרכה וחינוך למודעות אבטחה

- 9) 9. ניטור וסקירה של ה-ISMS באופן קבוע

- 10) 10. שיפור מתמיד של ה-ISMS

- 11) חזקו את אבטחת המידע שלכם עוד היום

הגנה על נכסי המידע של הארגון שלך מעולם לא הייתה קריטית יותר בעידן הדיגיטלי של היום. פרצות נתונים והתקפות סייבר הופכות נפוצות יותר ויותר, והטמעת מערכת ניהול אבטחת מידע יעילה (ISMS) היא חובה מוחלטת. ISMS מסייע לארגונים לשמור על הסודיות, היושרה והזמינות של הנתונים שלהם תוך הבטחת עמידה בחוקים ובתקנות הרלוונטיים.

מדריך מקיף זה יכסה את 10 אבני הבניין המובילות ל-ISMS יעיל, ויספק עצות מעשיות ועצות כיצד ארגונים יכולים ליישם כל רכיב כדי להשיג אבטחת מידע מיטבית.

1. בחר את המסגרת עבור ה-ISMS שלך

מערכת ניהול אבטחת מידע (ISMS) מנהלת באופן שיטתי מידע רגיש ומבטיחה שאבטחת המידע של הארגון תהיה חזקה ועדכנית. הוא מספק מתודולוגיה מובנית לזיהוי, הערכה וניהול של סיכוני אבטחת מידע ויישום אמצעים להפחתה.

מספר מסגרות ISMS זמינות, כל אחת מספקת סט של הנחיות ודרישות ליישום ISMS. המוכר ביותר מסגרת ISMS היא ISO 27001. מסגרת זו מספקת קבוצה מקיפה של שיטות עבודה מומלצות לניהול אבטחת מידע והיא מוכרת ברחבי העולם. הוא מכסה את כל ההיבטים של אבטחת מידע, לרבות ניהול סיכונים, בקרת גישה, אבטחה מבוססת רשת ואינטרנט, גיבוי ושחזור נתונים, אבטחה פיזית, הדרכת עובדים וחינוך, וניטור וביקורת.

דוגמה נוספת ל-ISMS המסגרת היא NIST CSF. מסגרת זו פותחה על ידי המכון הלאומי לתקנים וטכנולוגיה (NIST) ומספקת הנחיות לניהול אבטחת מידע עבור ארגוני ממשלת ארה"ב. זה מכסה בקרות אבטחה שונות, כולל בקרת גישה, תגובה לאירועים, הצפנה והערכת אבטחה והרשאה.

מסגרות אלו מספקות לארגונים מפת דרכים ליישום ISMS אפקטיבי, ועוזרת להבטיח את הסודיות, היושרה והזמינות של מידע רגיש. ארגונים יכולים לבנות מערכת ניהול אבטחת מידע מקיפה ופרקטית על ידי ביצוע ההנחיות והדרישות המפורטות במסגרות אלו.

2. פיתוח תוכנית לניהול סיכונים

ניהול סיכונים הוא מרכיב קריטי ב-ISMS. ארגונים חייבים לזהות ולהעריך סיכונים פוטנציאליים לנכסי המידע שלהם ולפתח תוכנית לצמצום או לסילוקם.

בפיתוח תוכנית ניהול סיכונים זו, ארגונים צריכים לשקול את הדברים הבאים:

הגדרת ה- תהליך ומתודולוגיה של ניהול סיכונים: המתודולוגיה צריכה להתבסס על גישה שיטתית התואמת את אסטרטגיית אבטחת המידע הכוללת של הארגון. התהליך צריך לכלול שלבים כגון זיהוי סיכונים, הערכת סיכונים, הפחתה וניטור.

זיהוי והערכה סיכוני אבטחת מידע: השלב הראשון בתהליך ניהול הסיכונים הוא זיהוי איומים פוטנציאליים על נכסי המידע של הארגון והערכת הסבירות וההשפעה של כל איום.

תעדוף וסיווג סיכונים: לאחר זיהוי והערכת הסיכונים, יש לתעדף אותם ולדרג אותם בהתאם לרמת החומרה שלהם. זה יעזור לארגון למקד את משאביו בסיכונים הקריטיים ביותר ולפתח תוכניות הפחתה ומקרה מתאימות.

פיתוח תוכניות להפחתת סיכונים ותוכניות מגירה: תוכניות הפחתה צריכות לכלול אמצעים להפחתת הסבירות וההשפעה של סיכונים. לעומת זאת, מגירה על התוכניות לתאר את צעדי הארגון במקרה של אירוע ביטחוני.

משתפר ללא הרף ומעקב אחר תוצאות: תוכנית ניהול הסיכונים צריכה להיות מסמך חי המשתפר ללא הרף בהתבסס על נסיבות משתנות ומידע חדש. ארגונים צריכים לבדוק ולעדכן את הפרויקט באופן קבוע כדי להבטיח שהוא יישאר יעיל בניהול סיכוני אבטחת מידע ושהארגון יישאר מוכן להתמודד עם איומים פוטנציאליים. יש לדווח על תוצאות להנהלה ולעקוב אחר התוצאות כדי ליידע את הפיתוח.

3. הגדרת מדיניות ונהלי אבטחת מידע

מגדיר מדיניות ונהלי אבטחת מידע חיוניים ליצירת ISMS יעיל. מדיניות אבטחת מידע לקבוע את ההנחיות כיצד הארגון יגן על נכסי המידע שלו. יחד עם זאת, הנהלים מספקים את הצעדים הספציפיים שעל העובדים לבצע כדי להבטיח שהמדיניות מיושמת ביעילות.

להלן כמה שלבים מרכזיים להגדרה מדיניות ונהלי אבטחת מידע:

- לקבוע ההיקף: הצעד הראשון בהגדרת מדיניות ונהלי אבטחת מידע הוא קביעת היקף פרויקט ISMS. זה יעזור להבטיח שהמדיניות והנהלים יהיו מקיפים ורלוונטיים לצרכי אבטחת המידע של הארגון.

- סקור את המדיניות והנהלים הקיימים: ארגונים צריכים לבדוק את המדיניות והנהלים הקיימים כדי לקבוע אם הם עדיין רלוונטיים ומעשיים. זה יכול לעזור לארגון לזהות אזורים שבהם יש לעדכן או לשפר את המדיניות והנהלים.

- זיהוי דרישות אבטחת מידע: ארגונים צריכים לזהות את דרישות אבטחת המידע הרלוונטיות לארגון שלהם, כגון תקנות בתעשייה, חוקים ממשלתיים ושיטות עבודה מומלצות.

- לפתח נהלים: יש לפתח נהלים לתמיכה במדיניות אבטחת המידע. על הנהלים לספק הנחיות שלב אחר שלב לעובדים ולהיות בשפה ברורה, נבדקים ומתעדכנים באופן שוטף לפי הצורך.

- תקשורת והכשרת עובדים: לאחר שפותחו המדיניות והנהלים, יש למסור אותם לעובדים. יש לספק הדרכה כדי להבטיח שהעובדים מבינים את תפקידיהם ואחריותם.

- סקירה ועדכון שוטפים: מדיניות ונהלי אבטחת מידע צריכים להיבדק ולעדכן באופן קבוע כדי להבטיח שהם יישארו רלוונטיים ומעשיים. יש לתזמן ולתעד את תהליך הביקורת, ולמסור לעובדים שינויים.

4. יישום מנגנוני בקרת גישה ואימות

יישום מנגנוני בקרת גישה ואימות חיוני ליצירת ISMS יעיל. מנגנוני בקרת גישה ואימות עוזרים להבטיח שרק לאנשים מורשים תהיה גישה למידע ומערכות רגישים ושניתן לאמת את זהות המשתמשים.

להלן כמה שלבים קריטיים ליישום מנגנוני בקרת גישה ואימות:

לפתח גישה מדיניות בקרה: ארגונים צריכים לפתח מדיניות בקרת גישה המתארת את העקרונות והכללים לשליטה בגישה לנכסי מידע. המדיניות צריכה לציין מי מורשה לגשת לנכסי המידע ובאילו נסיבות ניתנת גישה.

בחר מנגנוני אימות: ארגונים צריכים לבחור מנגנוני אימות מתאימים על סמך נכסי המידע והמשתמשים המוגנים. מנגנוני אימות נפוצים כוללים סיסמאות, כרטיסים חכמים, ביומטריה ואימות דו-גורמי.

יישום מערכות בקרת כניסה: יש ליישם מערכות בקרת גישה כדי לאכוף את מדיניות בקרת הגישה. זה יכול לכלול הטמעת פתרונות טכניים, כגון חומות אש ומערכות זיהוי פריצות, ופתרונות ניהוליים, כגון בקרות גישה מבוססות תפקידים והרשאות משתמש.

בדוק והעריך: ארגונים צריכים לבדוק את מנגנוני בקרת הגישה והאימות שלהם כדי לוודא שהם פועלים כמצופה. זה יכול לכלול בדיקות חדירה, ביקורת אבטחה ובדיקות קבלת משתמשים.

מעקב ושיפור מתמיד: יש לנטר ולשפר כל הזמן מנגנוני בקרת גישה ואימות כדי להבטיח שהם יישארו יעילים בהגנה על נכסי מידע. זה יכול לכלול סקירה ועדכון קבוע של מדיניות בקרת הגישה ויישום מנגנוני אימות חדשים לפי הצורך.

5. הגנה מפני איומים ברשת וברשת

ארגונים חייבים להגן על הרשת והמערכות מבוססות האינטרנט שלהם מפני איומים פוטנציאליים, כגון וירוסים, תוכנות זדוניות וניסיונות פריצה. עדכוני תוכנה שוטפים ויישום פתרונות אבטחה, כגון חומות אש, יכולים לסייע בהפחתת האיומים הללו.

- הטמעת חומות אש: חומת אש היא קו ההגנה הראשון מפני איומי רשת ואיומים מבוססי אינטרנט. הוא פועל כמחסום בין הרשתות הפנימיות והחיצוניות ומאפשר רק לתנועה מורשית לעבור. חומת אש יכולה להיות מבוססת חומרה או תוכנה וניתן להגדיר אותה כך שתחסום סוגים ספציפיים של תעבורה, כגון תעבורה זדונית.

- שימוש בתוכנות אנטי וירוס ואנטי תוכנות זדוניות: התקנת תוכנות אנטי וירוס ואנטי תוכנות זדוניות חיונית בהגנה מפני איומים ברשת ובאינטרנט. תוכניות אלה יכולות לזהות ולהסיר תוכנות זדוניות לפני הדבקת הרשת או המחשב שלך, כולל וירוסים, תוכנות ריגול ותוכנות זדוניות אחרות.

- שמירה על עדכניות התוכנה: תוקפים יכולים לנצל נקודות תורפה כדי לקבל גישה לא מורשית לרשת או למחשב שלך. שמירה על עדכון התוכנה שלך מבטיחה שאתה מוגן מפני פגיעויות שהתגלו לאחרונה.

- הפעלת הצפנת HTTPS: הצפנת HTTPS מגינה על סודיות ושלמות הנתונים המועברים בין לקוח לשרת. חיוני לאפשר הצפנת HTTPS בכל היישומים מבוססי האינטרנט, במיוחד אלה הכוללים מידע רגיש.

- מעקב שוטף אחר יומני: לניטור יומני יש חשיבות מכרעת בזיהוי איומי רשת ואיומים מבוססי אינטרנט. יומנים יכולים לספק מידע רב ערך על אירועי אבטחה פוטנציאליים, כולל ניסיונות גישה לא מורשית, ולעזור לך להגיב במהירות לאיומים.

- הכשרת עובדים: העובדים שלך הם לעתים קרובות ההגנה הראשונה מפני איומים ברשת ואיומים מבוססי אינטרנט. הכשרתם על נוהלי אבטחת סייבר בסיסיים, כגון הימנעות מהונאות דיוג, תעזור להם לזהות איומים ולהימנע מהם.

6. הבטחת גיבוי ושחזור נתונים

גיבוי ושחזור נתונים הם מרכיב חיוני של ISMS. לארגונים צריכה להיות תוכנית גיבוי ושחזור מוגדרת היטב כדי להבטיח שניתן לשחזר מידע קריטי במקרה של אובדן נתונים.

גיבויי נתונים רגילים: גיבויי נתונים רגילים הם קריטיים בהבטחת שחזור נתונים במהלך אסון. חיוני לגבות נתונים במרווחי זמן קבועים, כגון יומי או שבועי, כדי למזער אובדן נתונים.

אחסון גיבויים מחוץ לאתר: אחסון גיבויים מחוץ לאתר מסייע בהגנה מפני אובדן נתונים במקרה של אסון פיזי, כגון שריפה או שיטפון. ניתן לאחסן גיבויים במיקום מאובטח, כגון מרכז נתונים מבוסס ענן, או במדיה פיזית, כגון קלטות, שניתן לאחסן מחוץ לאתר.

בדיקת הליכי גיבוי ושחזור: בדיקה קבועה של נהלי גיבוי ושחזור עוזרים להבטיח שניתן לשחזר נתונים במהלך אסון. זה כולל שחזור נתונים מגיבויים לסביבת בדיקה ואימות שניתן לגשת לנתונים ולהשתמש בהם.

תיעוד הליכי גיבוי ושחזור: תיעוד הליכי גיבוי ושחזור מסייע להבטיח שהתהליך ניתן לשחזור ואמין. התיעוד צריך לכלול את תדירות הגיבויים, סוג הגיבויים, המיקום והליכי שחזור נתונים מגיבויים.

בחירת פתרון הגיבוי הנכון: פתרון הגיבוי הנכון מבטיח גיבוי ושחזור נתונים. קחו בחשבון גורמים כמו עלות, מדרגיות, אמינות וקלות שימוש בעת בחירת פתרון גיבוי.

הצפנת גיבויים: הצפנת גיבויים עוזרת להגן מפני גניבת נתונים וגישה לא מורשית. הצפנה יכולה להתבצע במקור, במהלך המעבר או ביעד.

ניטור ביצועי גיבוי ושחזור: ניטור ביצועי הגיבוי והשחזור מסייע להבטיח שהגיבויים מבוצעים כמצופה ושניתן לשחזר נתונים באופן מיידי. יש לעקוב ולדווח באופן קבוע על מדדי ביצועים כגון גודל גיבוי, זמן גיבוי וזמן שחזור.

7. יישום אמצעי אבטחה פיזיים

אמצעי אבטחה פיזיים מגנים על מידע רגיש מפני גניבה או נזק, כגון חדרי שרת מאובטחים ומערכות בקרת גישה ומהווים מרכיב חיוני של ISMS יעיל.

- שליטה בגישה לחצרים פיזיים: המקום הפיזי צריך להיות מאובטח ונגיש רק לצוות מורשה. ניתן להשיג זאת על ידי הטמעת בקרות גישה, כגון מצלמות אבטחה, מערכות כרטיסי מפתח ואימות ביומטרי.

- אחסון מאובטח של ציוד רגיש: יש לאחסן ציוד רגיש, כגון שרתים, במקומות מאובטחים, כגון מרכזי נתונים, כדי להגן מפני גניבה וגישה לא מורשית. יש ליישם אמצעי אבטחה פיזיים, כגון מנעולים ומצלמות אבטחה, כדי לאבטח את המיקומים הללו.

- אבטחת מרכזי נתונים: מרכזי נתונים צריכים להיות מאובטחים מפני איומים פיזיים וסביבתיים, כגון שריפה, שיטפון וגניבה. ניתן להשיג זאת על ידי הטמעת מערכות כיבוי אש, אל-פסק ואמצעי אבטחה פיזיים, כגון בקרות גישה ומצלמות אבטחה.

- יישום בקרות סביבתיות: יש ליישם בקרות סביבתיות, כגון בקרת טמפרטורה ולחות, במרכזי נתונים כדי להבטיח שהציוד מוגן מפני איומים סביבתיים, כגון חום ולחות.

- בדיקה קבועה של חצרים פיזיים: בדיקות סדירות של הנחות פיזיות, כולל מרכזי נתונים וחדרי ציוד, יכולות לסייע באיתור פרצות אבטחה פיזיות ולהבטיח שאמצעי אבטחה פיזיים פועלים כמצופה.

- ביצוע בדיקות רקע: ביצוע בדיקות רקע על כוח אדם עם גישה לציוד ונתונים רגישים עוזר למנוע גישה לא מורשית ומגן מפני איומים פנימיים.

8. ביצוע הדרכה וחינוך למודעות אבטחה

הכשרה וחינוך עובדים חיוניים עבור הצלחה של ISMS. ארגונים צריכים לספק הכשרה קבועה למודעות אבטחה לעובדים כדי להבטיח שהם מבינים את החשיבות של אבטחת מידע וכיצד להגן על מידע רגיש.

מתן הדרכה קבועה למודעות אבטחה: הכשרה קבועה למודעות אבטחה היא קריטית כדי להבטיח שהעובדים מבינים את חשיבות האבטחה ואת האמצעים שהם יכולים לנקוט כדי להגן על מידע ומערכות רגישות. הכשרה צריכה להתבצע באופן קבוע, כגון שנתי או דו-שנתי.

התאמה אישית של הדרכה לתפקידים שונים: הכשרה למודעות אבטחה צריכה להיות מותאמת אישית לתפקידים ארגוניים שונים. לדוגמה, הדרכה למנהלי מערכת עשויה להיות טכנית יותר, בעוד שההדרכה לעובדים שאינם טכניים עשויה להתמקד יותר בשיטות מחשוב בטוחות והימנעות מהונאות דיוג.

שימוש בשיטות אינטראקטיביות ומרתקות: הכשרה למודעות אבטחה צריכה להיות אינטראקטיבית ומרתקת כדי לשמור על עניין ומוטיבציה של העובדים. ניתן להשיג זאת באמצעות משחקים, חידונים וסימולציות. שילוב תרחישים מהעולם האמיתי בהדרכה למודעות אבטחה יכול גם לעזור לעובדים להבין את חשיבות האבטחה ואת ההשלכות הפוטנציאליות של פרצות אבטחה.

מדידת יעילות האימון: מדידת האפקטיביות של אימון למודעות אבטחה היא קריטית כדי להבטיח שלתנועה תהיה ההשפעה הרצויה. ניתן להשיג זאת באמצעות הערכות לפני ואחרי ההכשרה, משוב עובדים ומעקב אחר אירועים.

9. ניטור וסקירה של ה-ISMS באופן קבוע

ניטור ובדיקה שוטפים של ה-ISMS הם חיוניים להבטחת יעילותו ולביצוע עדכונים ושיפורים הדרושים.

- הקמת תוכנית ניטור וביקורת: תוכנית זו צריכה לתאר את תדירות הניטור והסקירה, השיטות בהן נעשה שימוש, והאחריות של אנשי המפתח.

- ביצוע מבדקים פנימיים שוטפים: ביקורות פנימיות עוזרות לזהות אזורי שיפור פוטנציאליים ולהבטיח שה-ISMS מתפקד כמתוכנן.

- סקירת אירועי אבטחה: יש לבחון תקריות ביסודיות כדי לקבוע את הסיבה השורשית ולזהות אזורים פוטנציאליים לשיפור ב-ISMS. האפקטיביות של בקרות אבטחה כמו כן, יש להעריך באופן קבוע כדי להבטיח שהם פועלים כמתוכנן ומספקים את רמת ההגנה הרצויה.

- ניטור מגמות אבטחה: ניתן להשתמש במידע זה כדי לזהות אזורים פוטנציאליים לשיפור ב-ISMS וכדי להבטיח שה-ISMS עומד בקצב של נוף האבטחה המתפתח.

- שיתוף בעלי עניין: מעורבות מחזיקי עניין, כגון עובדים ולקוחות, היא חיונית לניטור וסקירה של ה-ISMS. משוב מבעלי עניין יכול לעזור לזהות תחומים פוטנציאליים לשיפור ב ISMS ולהבטיח שה-ISMS עונה על צרכי הארגון.

- עדכון ה-ISMS: יש לעדכן את ה-ISMS באופן קבוע כדי להבטיח שהוא עדכני ורלוונטי. זה עשוי לכלול עדכון בקרות אבטחה, מדיניות ונהלים, ומסגרת ניהול הסיכונים.

10. שיפור מתמיד של ה-ISMS

ISMS אינו יישום חד פעמי אלא א תהליך שיפור מתמיד. ארגונים צריכים להעריך באופן קבוע את אבטחת המידע שלהם ולבצע עדכונים ושיפורים ב-ISMS שלהם לפי הצורך.

כאשר מיושם נכון, מערכת ISMS יכולה לעזור להניע את התרבות של הארגון שלך אבטחה ויצירת היסודות המוצקים הדרושים להבטחת שיטות אבטחת מידע אפקטיביות ועסק בר קיימא צמיחה.

חזקו את אבטחת המידע שלכם עוד היום

ISMS אפקטיבי חיוני לאסטרטגיית אבטחת המידע של כל ארגון. על ידי ביצוע 10 אבני הבניין המובילות המתוארות במדריך זה, ארגונים יכולים ליישם ISMS חזק ומקיף שיעזור להגן על נכסי המידע שלהם ולהבטיח את סודיות הנתונים שלהם, שלמותם וזמינותם.

אנו מעודדים את הקוראים שלנו לחלוק את חוויותיהם ותובנותיהם לגבי הטמעת ISMS בארגון שלהם, לפנות להודעות החברתיות שלנו או לשלוח לנו הודעה ישירות; אנחנו אוהבים לשוחח.

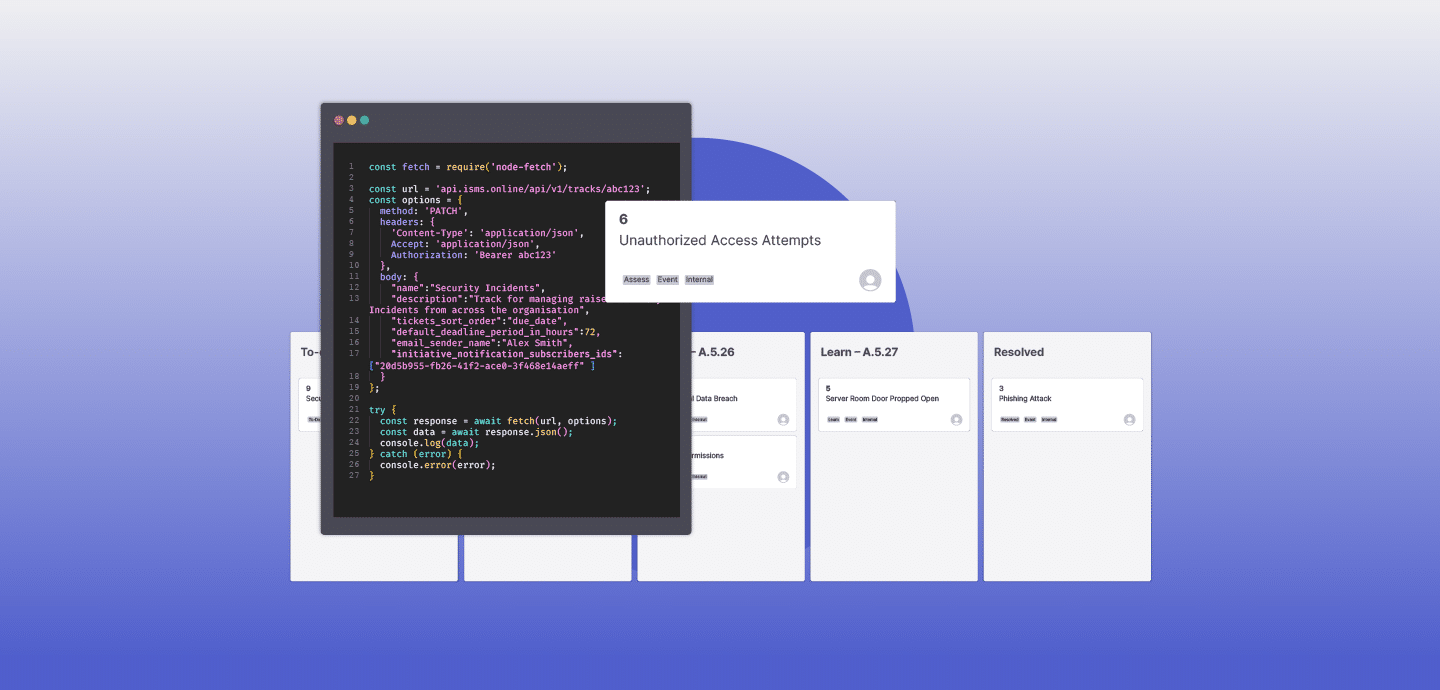

אם אתה מחפש להתחיל את המסע שלך לאבטחת מידע טובה יותר, אנחנו יכולים לעזור.

פתרון ה-ISMS שלנו מאפשר גישה פשוטה, מאובטחת ובת קיימא לאבטחת מידע ופרטיות נתונים עם למעלה מ-50 מסגרות וסטנדרטים נתמכים שונים. הבינו את היתרון התחרותי שלכם עוד היום.