מהו נספח א' ומה השתנה?

נספח A ב-ISO 27001 הוא חלק מהתקן המפרט קבוצה של בקרות אבטחה מסווגות שבהן ארגונים משתמשים כדי להוכיח עמידה בתקן ISO 27001 6.1.3 (טיפול בסיכוני אבטחת מידע) והצהרת התחולה הקשורה אליו (ראה להלן).

הוא הכיל בעבר 114 בקרים מחולקים ל-14 קטגוריות, שכיסו מגוון רחב של נושאים כמו בקרת גישה, קריפטוגרפיה, אבטחה פיזית וניהול אירועים.

לאחר פרסום תקן ISO 27002:2022 (בקרות אבטחת מידע, אבטחת סייבר והגנה על פרטיות) ב-15 בפברואר 2022, תקן ISO 27001:2022 יישר את בקרות נספח A שלו.

הגרסה החדשה של התקן נשענת על קבוצה מרוכזת של 93 בקרות נספח A, כולל 11 בקרות חדשות.

סך של 24 בקרות מוזגו משניים, שלושה או יותר בקרות אבטחה מגרסת 2013, ו-58 בקרות מ-ISO 27002:2013 תוקנו כדי להתיישר עם סביבת אבטחת הסייבר ואבטחת המידע הנוכחית.

מהי הצהרת תחולה?

לפני המשך, כדאי להציג הצהרת ישימות (SoA) שכן זו מתווה את הגישה של ארגון ליישום בקרות נספח A שצוינו.

A Statement of Applicability (SoA) ב-ISO 27001 2022 הוא מסמך המפרט את בקרות נספח A שארגון יישם כדי לעמוד בדרישות התקן. זהו צעד חובה לכל מי שמתכנן להמשיך בהסמכת ISO 27001.

ה-SoA שלך צריך להכיל ארבעה אלמנטים עיקריים:

- רשימה של כל הבקרות הנחוצות כדי לספק את אפשרויות הטיפול בסיכוני אבטחת מידע, לרבות אלה הכלולות בנספח א'.

- הצהרה המתארת מדוע כל הבקרות לעיל נכללו.

- אישור יישום.

- הצדקת הארגון להשמטת כל אחת מהבקרות בנספח A.

קבל את המדריך שלך ל

ISO 27001 הצלחה

כל מה שאתה צריך לדעת על השגת ISO 27001 בפעם הראשונה

קבלו את המדריך בחינםהוסברו קטגוריות הבקרה החדשות של ISO 27001:2022

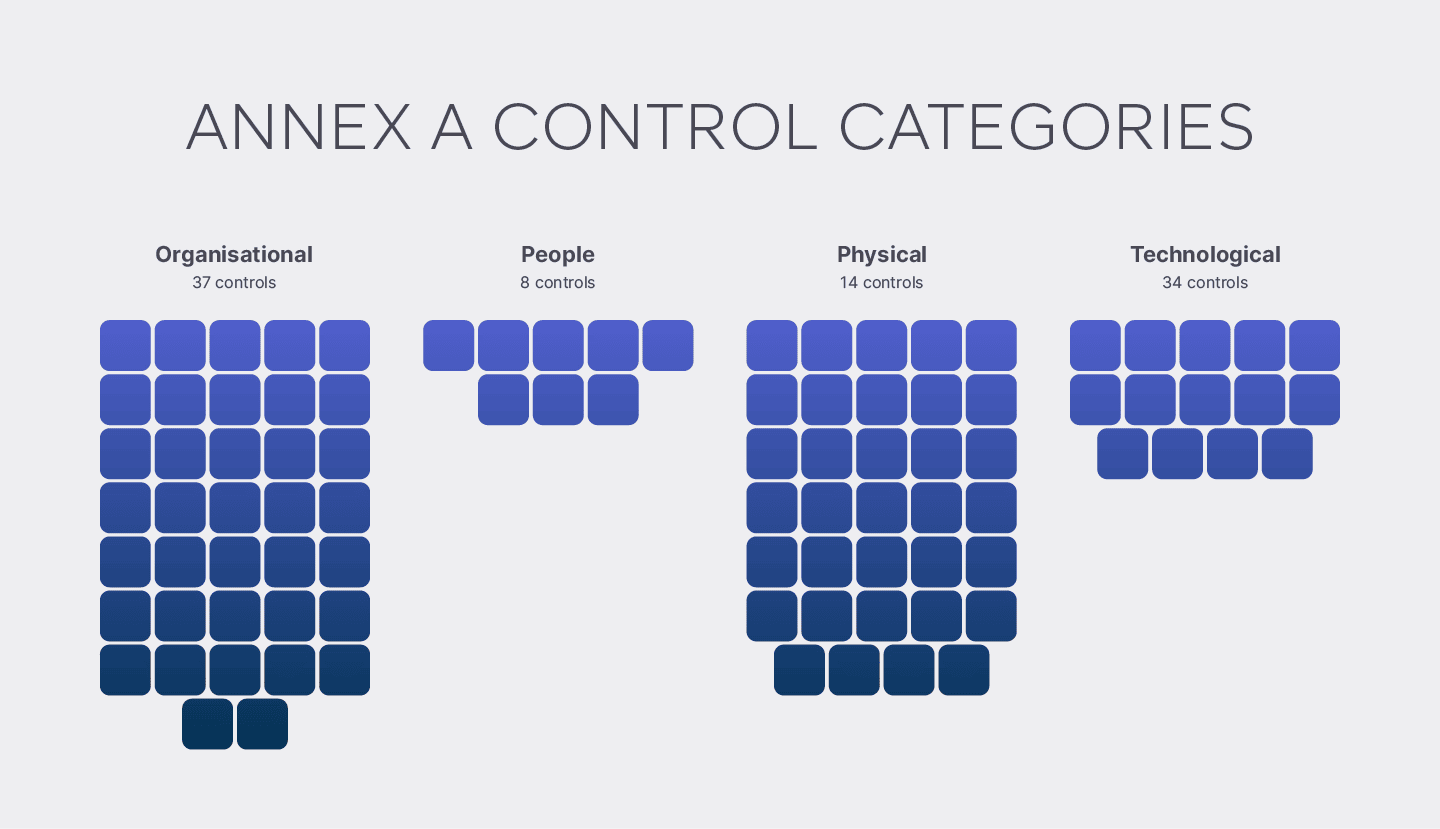

בקרות נספח A של ISO 27001:2013 חולקו בעבר ל-14 קטגוריות. ISO 27001 2022 מאמץ גישה קטגורית דומה לאבטחת מידע שמפיצה תהליכים בין ארבע קטגוריות ברמה העליונה.

בקרות נספח a קובצו כעת לארבע קטגוריות

בקרות הנספח ISO 27001:2022 עברו מבנה מחדש ואוחדו כדי לשקף את אתגרי האבטחה הנוכחיים. תהליכי ניהול הליבה של ISMS נותרו ללא שינוי, אך מערך הבקרה נספח A עודכן כדי לשקף סיכונים מודרניים יותר והבקרות הנלוות אליהם.

- אִרְגוּנִי

- אֲנָשִׁים

- גוּפָנִי

- טֶכנוֹלוֹגִי

כל פקד הקצתה בנוסף טקסונומיה של ייחוס. לכל פקד יש כעת טבלה עם קבוצה של תכונות מוצעות, ונספח A של ISO 27002:2022 מספק קבוצה של שיוכים מומלצים.

אלה מאפשרים לך ליישר במהירות את בחירת הבקרה שלך עם שפות תעשייתיות נפוצות ותקנים בינלאומיים. השימוש בתכונות תומך בעבודה שחברות רבות כבר עושות במסגרת הערכת הסיכונים והצהרת הישימות שלהן (SoA).

לדוגמה, ניתן להבחין בין מושגי אבטחת סייבר הדומים לבקרות NIST ו-CIS, וניתן לזהות את היכולות התפעוליות הקשורות לתקנים אחרים.

בקרות ארגוניות

- מספר פקדים: 37

- מספרי בקרה: ISO 27001 נספח A 5.1 עד 5.37

בקרות ארגוניות כוללות תקנות ואמצעים המכתיבים את היחס המקיף של הארגון להגנה על מידע על מגוון רחב של עניינים. בקרות אלו כוללות מדיניות, כללים, תהליכים, נהלים, מבנים ארגוניים ועוד.

אנשים בקרות

- מספר פקדים: 8

- מספרי בקרה: ISO 27001 נספח A 6.1 עד 6.8

בקרות אנשים מאפשרות לעסקים לווסת את המרכיב האנושי של תוכנית אבטחת המידע שלהם, על ידי הגדרת האופן שבו עובדים מקיימים אינטראקציה עם נתונים ואחד עם השני. בקרות אלו מכסות ניהול מאובטח של משאבי אנוש, אבטחת כוח אדם ומודעות והדרכה.

בקרות פיזיות

- מספר פקדים: 14

- מספרי בקרה: ISO 27001 נספח A 7.1 עד 7.13

אמצעי הגנה פיזיים הם אמצעים המופעלים כדי להבטיח את אבטחתם של נכסים מוחשיים. אלה עשויים לכלול מערכות כניסה, פרוטוקולי גישה לאורחים, תהליכי סילוק נכסים, פרוטוקולים של אמצעי אחסון ומדיניות שולחן ברורה. אמצעי הגנה כאלה חיוניים לשמירה על מידע סודי.

בקרות טכנולוגיות

- מספר פקדים: 34

- מספרי בקרה: ISO 27001 נספח A 8.1 עד 8.34

מגבלות טכנולוגיות מכתיבות את התקנות וההליכים הקיברנטיים/דיגיטליים שעל תאגידים לאמץ על מנת להפעיל תשתית IT מוגנת ותואמת, מטכניקות אימות ועד להגדרות, אסטרטגיות BUDR ורישום מידע.

הדרכה שלב אחר שלב

פלטפורמת ISMS.online, יחד עם ההדרכה המובנית שלנו ו-ISMS המוגדר מראש, מאפשרת לארגונים להפגין עמידה בכל נספח A בקרת ללא מאמץ.

הזמן הדגמת פלטפורמה עוד היום כדי לראות איך אנחנו יכולים לעזור לעסק שלך

הזמן הדגמת פלטפורמהטבלה של כל בקרות נספח A

ISO 27001:2022 בקרות ארגוניות

| נספח א' סוג בקרה | מזהה ISO/IEC 27001:2022 נספח A | מזהה ISO/IEC 27001:2013 נספח A | שם נספח א' |

|---|---|---|---|

| בקרות ארגוניות | נספח א' 5.1 | נספח א' 5.1.1 נספח א' 5.1.2 | מדיניות אבטחת מידע |

| בקרות ארגוניות | נספח א' 5.2 | נספח א' 6.1.1 | תפקידים ואחריות של אבטחת מידע |

| בקרות ארגוניות | נספח א' 5.3 | נספח א' 6.1.2 | הפרדת תפקידים |

| בקרות ארגוניות | נספח א' 5.4 | נספח א' 7.2.1 | אחריות ניהול |

| בקרות ארגוניות | נספח א' 5.5 | נספח א' 6.1.3 | קשר עם הרשויות |

| בקרות ארגוניות | נספח א' 5.6 | נספח א' 6.1.4 | צור קשר עם קבוצות עניין מיוחדות |

| בקרות ארגוניות | נספח א' 5.7 | NEW | מודיעין סייבר |

| בקרות ארגוניות | נספח א' 5.8 | נספח א' 6.1.5 נספח א' 14.1.1 | אבטחת מידע בניהול פרויקטים |

| בקרות ארגוניות | נספח א' 5.9 | נספח א' 8.1.1 נספח א' 8.1.2 | מלאי מידע ונכסים נלווים אחרים |

| בקרות ארגוניות | נספח א' 5.10 | נספח א' 8.1.3 נספח א' 8.2.3 | שימוש מקובל במידע ובנכסים נלווים אחרים |

| בקרות ארגוניות | נספח א' 5.11 | נספח א' 8.1.4 | החזרת נכסים |

| בקרות ארגוניות | נספח א' 5.12 | נספח א' 8.2.1 | סיווג מידע |

| בקרות ארגוניות | נספח א' 5.13 | נספח א' 8.2.2 | תיוג מידע |

| בקרות ארגוניות | נספח א' 5.14 | נספח א' 13.2.1 נספח א' 13.2.2 נספח א' 13.2.3 | העברת מידע |

| בקרות ארגוניות | נספח א' 5.15 | נספח א' 9.1.1 נספח א' 9.1.2 | בקרת גישה |

| בקרות ארגוניות | נספח א' 5.16 | נספח א' 9.2.1 | ניהול זהות |

| בקרות ארגוניות | נספח א' 5.17 | נספח א' 9.2.4 נספח א' 9.3.1 נספח א' 9.4.3 | מידע אימות |

| בקרות ארגוניות | נספח א' 5.18 | נספח א' 9.2.2 נספח א' 9.2.5 נספח א' 9.2.6 | זכויות גישה |

| בקרות ארגוניות | נספח א' 5.19 | נספח א' 15.1.1 | אבטחת מידע ביחסי ספקים |

| בקרות ארגוניות | נספח א' 5.20 | נספח א' 15.1.2 | טיפול באבטחת מידע במסגרת הסכמי ספקים |

| בקרות ארגוניות | נספח א' 5.21 | נספח א' 15.1.3 | ניהול אבטחת מידע בשרשרת אספקת ה-ICT |

| בקרות ארגוניות | נספח א' 5.22 | נספח א' 15.2.1 נספח א' 15.2.2 | ניטור, סקירה וניהול שינויים של שירותי ספקים |

| בקרות ארגוניות | נספח א' 5.23 | NEW | אבטחת מידע לשימוש בשירותי ענן |

| בקרות ארגוניות | נספח א' 5.24 | נספח א' 16.1.1 | תכנון והכנה לניהול אירועי אבטחת מידע |

| בקרות ארגוניות | נספח א' 5.25 | נספח א' 16.1.4 | הערכה והחלטה על אירועי אבטחת מידע |

| בקרות ארגוניות | נספח א' 5.26 | נספח א' 16.1.5 | תגובה לאירועי אבטחת מידע |

| בקרות ארגוניות | נספח א' 5.27 | נספח א' 16.1.6 | למידה מתקריות אבטחת מידע |

| בקרות ארגוניות | נספח א' 5.28 | נספח א' 16.1.7 | אוסף ראיות |

| בקרות ארגוניות | נספח א' 5.29 | נספח א' 17.1.1 נספח א' 17.1.2 נספח א' 17.1.3 | אבטחת מידע בזמן שיבוש |

| בקרות ארגוניות | נספח א' 5.30 | NEW | מוכנות ICT להמשכיות עסקית |

| בקרות ארגוניות | נספח א' 5.31 | נספח א' 18.1.1 נספח א' 18.1.5 | דרישות משפטיות, סטטוטוריות, רגולטוריות וחוזיות |

| בקרות ארגוניות | נספח א' 5.32 | נספח א' 18.1.2 | זכויות קניין רוחני |

| בקרות ארגוניות | נספח א' 5.33 | נספח א' 18.1.3 | הגנה על רשומות |

| בקרות ארגוניות | נספח א' 5.34 | נספח א' 18.1.4 | פרטיות והגנה על PII |

| בקרות ארגוניות | נספח א' 5.35 | נספח א' 18.2.1 | סקירה עצמאית של אבטחת מידע |

| בקרות ארגוניות | נספח א' 5.36 | נספח א' 18.2.2 נספח א' 18.2.3 | עמידה במדיניות, כללים ותקנים לאבטחת מידע |

| בקרות ארגוניות | נספח א' 5.37 | נספח א' 12.1.1 | נהלי הפעלה מתועדים |

ISO 27001:2022 בקרות אנשים

| נספח א' סוג בקרה | מזהה ISO/IEC 27001:2022 נספח A | מזהה ISO/IEC 27001:2013 נספח A | שם נספח א' |

|---|---|---|---|

| אנשים בקרות | נספח א' 6.1 | נספח א' 7.1.1 | סריקה |

| אנשים בקרות | נספח א' 6.2 | נספח א' 7.1.2 | תנאי העסקה |

| אנשים בקרות | נספח א' 6.3 | נספח א' 7.2.2 | מודעות, חינוך והדרכה לאבטחת מידע |

| אנשים בקרות | נספח א' 6.4 | נספח א' 7.2.3 | תהליך משמעתי |

| אנשים בקרות | נספח א' 6.5 | נספח א' 7.3.1 | אחריות לאחר סיום או שינוי עבודה |

| אנשים בקרות | נספח א' 6.6 | נספח א' 13.2.4 | הסכמי סודיות או סודיות |

| אנשים בקרות | נספח א' 6.7 | נספח א' 6.2.2 | עבודה מרחוק |

| אנשים בקרות | נספח א' 6.8 | נספח א' 16.1.2 נספח א' 16.1.3 | דיווח אירועי אבטחת מידע |

ISO 27001:2022 בקרות פיזיות

| נספח א' סוג בקרה | מזהה ISO/IEC 27001:2022 נספח A | מזהה ISO/IEC 27001:2013 נספח A | שם נספח א' |

|---|---|---|---|

| בקרות פיזיות | נספח א' 7.1 | נספח א' 11.1.1 | היקפי אבטחה פיזית |

| בקרות פיזיות | נספח א' 7.2 | נספח א' 11.1.2 נספח א' 11.1.6 | כניסה פיזית |

| בקרות פיזיות | נספח א' 7.3 | נספח א' 11.1.3 | אבטחת משרדים, חדרים ומתקנים |

| בקרות פיזיות | נספח א' 7.4 | NEW | ניטור אבטחה פיזית |

| בקרות פיזיות | נספח א' 7.5 | נספח א' 11.1.4 | הגנה מפני איומים פיזיים וסביבתיים |

| בקרות פיזיות | נספח א' 7.6 | נספח א' 11.1.5 | עבודה באזורים מאובטחים |

| בקרות פיזיות | נספח א' 7.7 | נספח א' 11.2.9 | Clear Desk ומסך ברור |

| בקרות פיזיות | נספח א' 7.8 | נספח א' 11.2.1 | מיקום ומיגון ציוד |

| בקרות פיזיות | נספח א' 7.9 | נספח א' 11.2.6 | אבטחת נכסים מחוץ לשטח |

| בקרות פיזיות | נספח א' 7.10 | נספח א' 8.3.1 נספח א' 8.3.2 נספח א' 8.3.3 נספח א' 11.2.5 | אחסון מדיה |

| בקרות פיזיות | נספח א' 7.11 | נספח א' 11.2.2 | כלי עזר תומכים |

| בקרות פיזיות | נספח א' 7.12 | נספח א' 11.2.3 | אבטחת כבלים |

| בקרות פיזיות | נספח א' 7.13 | נספח א' 11.2.4 | תחזוקת ציוד |

| בקרות פיזיות | נספח א' 7.14 | נספח א' 11.2.7 | סילוק מאובטח או שימוש חוזר בציוד |

ISO 27001:2022 בקרות טכנולוגיות

| נספח א' סוג בקרה | מזהה ISO/IEC 27001:2022 נספח A | מזהה ISO/IEC 27001:2013 נספח A | שם נספח א' |

|---|---|---|---|

| בקרות טכנולוגיות | נספח א' 8.1 | נספח א' 6.2.1 נספח א' 11.2.8 | התקני נקודת קצה של משתמש |

| בקרות טכנולוגיות | נספח א' 8.2 | נספח א' 9.2.3 | זכויות גישה מועדפות |

| בקרות טכנולוגיות | נספח א' 8.3 | נספח א' 9.4.1 | הגבלת גישה למידע |

| בקרות טכנולוגיות | נספח א' 8.4 | נספח א' 9.4.5 | גישה לקוד המקור |

| בקרות טכנולוגיות | נספח א' 8.5 | נספח א' 9.4.2 | אימות מאובטח |

| בקרות טכנולוגיות | נספח א' 8.6 | נספח א' 12.1.3 | ניהול קיבולת |

| בקרות טכנולוגיות | נספח א' 8.7 | נספח א' 12.2.1 | הגנה מפני תוכנות זדוניות |

| בקרות טכנולוגיות | נספח א' 8.8 | נספח א' 12.6.1 נספח א' 18.2.3 | ניהול נקודות תורפה טכניות |

| בקרות טכנולוגיות | נספח א' 8.9 | NEW | ניהול תצורה |

| בקרות טכנולוגיות | נספח א' 8.10 | NEW | מחיקת מידע |

| בקרות טכנולוגיות | נספח א' 8.11 | NEW | מיסוך נתונים |

| בקרות טכנולוגיות | נספח א' 8.12 | NEW | מניעת דליפת נתונים |

| בקרות טכנולוגיות | נספח א' 8.13 | נספח א' 12.3.1 | גיבוי מידע |

| בקרות טכנולוגיות | נספח א' 8.14 | נספח א' 17.2.1 | יתירות של מתקנים לעיבוד מידע |

| בקרות טכנולוגיות | נספח א' 8.15 | נספח א' 12.4.1 נספח א' 12.4.2 נספח א' 12.4.3 | רישום |

| בקרות טכנולוגיות | נספח א' 8.16 | NEW | פעולות ניטור |

| בקרות טכנולוגיות | נספח א' 8.17 | נספח א' 12.4.4 | סנכרון שעון |

| בקרות טכנולוגיות | נספח א' 8.18 | נספח א' 9.4.4 | שימוש בתוכניות שירות מועדפות |

| בקרות טכנולוגיות | נספח א' 8.19 | נספח א' 12.5.1 נספח א' 12.6.2 | התקנת תוכנה על מערכות תפעוליות |

| בקרות טכנולוגיות | נספח א' 8.20 | נספח א' 13.1.1 | אבטחת רשתות |

| בקרות טכנולוגיות | נספח א' 8.21 | נספח א' 13.1.2 | אבטחת שירותי רשת |

| בקרות טכנולוגיות | נספח א' 8.22 | נספח א' 13.1.3 | הפרדת רשתות |

| בקרות טכנולוגיות | נספח א' 8.23 | NEW | סינון אינטרנט |

| בקרות טכנולוגיות | נספח א' 8.24 | נספח א' 10.1.1 נספח א' 10.1.2 | שימוש בקריפטוגרפיה |

| בקרות טכנולוגיות | נספח א' 8.25 | נספח א' 14.2.1 | מחזור חיים של פיתוח מאובטח |

| בקרות טכנולוגיות | נספח א' 8.26 | נספח א' 14.1.2 נספח א' 14.1.3 | דרישות אבטחת יישומים |

| בקרות טכנולוגיות | נספח א' 8.27 | נספח א' 14.2.5 | ארכיטקטורת מערכת ועקרונות הנדסה מאובטחת |

| בקרות טכנולוגיות | נספח א' 8.28 | NEW | קידוד מאובטח |

| בקרות טכנולוגיות | נספח א' 8.29 | נספח א' 14.2.8 נספח א' 14.2.9 | בדיקות אבטחה בפיתוח וקבלה |

| בקרות טכנולוגיות | נספח א' 8.30 | נספח א' 14.2.7 | פיתוח במיקור חוץ |

| בקרות טכנולוגיות | נספח א' 8.31 | נספח א' 12.1.4 נספח א' 14.2.6 | הפרדת סביבות פיתוח, בדיקה וייצור |

| בקרות טכנולוגיות | נספח א' 8.32 | נספח א' 12.1.2 נספח א' 14.2.2 נספח א' 14.2.3 נספח א' 14.2.4 | שינוי הנהלה |

| בקרות טכנולוגיות | נספח א' 8.33 | נספח א' 14.3.1 | מידע על בדיקה |

| בקרות טכנולוגיות | נספח א' 8.34 | נספח א' 12.7.1 | הגנה על מערכות מידע במהלך בדיקות ביקורת |

מדוע נספח A חשוב לארגון שלי?

תקן ISO 27001 מנוסח באופן המאפשר לארגונים מכל הצורות והגדלים לעמוד בדרישות התקן תוך הקפדה על הנחת היסוד של יישום ושמירה על נוהלי אבטחת מידע מקיפים.

לארגונים יש אפשרויות שונות להשיג ולשמור על תאימות ל-ISO 27001, מותנות באופי העסק שלהם ובהיקף פעילות עיבוד הנתונים שלהם.

נספח A מעניק לארגונים מערך הנחיה פשוט שממנו ניתן לעצב תוכנית אבטחת מידע מובנית היטב המתאימה לצרכים המסחריים והתפעוליים הבלעדיים שלהם.

נספח א' משמש ככלי לחיסכון בזמן ובמשאבים לתהליכי ההסמכה הראשוניים ותהליכי ההקפדה הבאים ומספק בסיס לביקורות, סקירות תהליכים ותכנון אסטרטגי. זה עשוי לשמש כמסמך ממשל פנימי (כלומר תוכנית טיפול בסיכונים) המפרט גישה רשמית לאבטחת מידע.

קבל headstart של 81%.

עשינו את העבודה הקשה בשבילך, ונתנו לך התחלה של 81% מרגע הכניסה.

כל שעליכם לעשות הוא להשלים את החסר.

הבנת טיפול בסיכון ב-ISO 27001 6.1.3

דרישת ISO 27001 6.1.3 עוסקת בהקמת ותחזוקה של תהליך הערכת סיכוני אבטחת מידע הכולל קבלת סיכונים וקריטריונים להערכה.

ISO 27001 6.1.3 משמש כצינור לארגונים להבטיח שנוהלי סיכוני אבטחת המידע שלהם, כולל חלופות ניהול הסיכונים שלהם, תואמים את התקנים המומלצים של ISO, במרדף אחר הסמכה.

טיפול בסיכון כקונספט

ארגונים מוסמכים ותואמים להתמודד עם סיכונים במספר דרכים. ניהול סיכונים אינו מוגבל לפעולות המרפא הנחוצות להפחתת הסיכון. עם זיהוי סיכון, ארגונים צפויים:

- קבל את הסיכון.

- לטפל בסיכון.

- להפחית את הסיכון.

- להעביר את הסיכון.

- הימנע מהסיכון.

ISO 27001 6.1.3 מבקש מארגונים לגבש תוכנית טיפול בסיכונים, כולל חתימה על ידי בעלי סיכונים, וקבלה רחבה של מה ש-ISO רואה כ'סיכונים שיוריים'.

תהליך זה מתחיל בזיהוי סיכונים הקשורים לאובדן סודיות, שלמות וזמינות המידע. לאחר מכן על הארגון לבחור אפשרויות טיפול מתאימות בסיכוני אבטחת מידע בהתבסס על תוצאות הערכת הסיכונים.

גורמים אחרים

כדרישה שלטת, ISO 27001 6.1.3 אינו הסמכות העליונה של ניהול סיכונים. ארגונים גדולים משלבים לעתים קרובות פרוטוקולי אבטחה מגופי הסמכה אחרים (NIST, SOC2's Trust Service Criteria).

עם זאת, ארגונים חייבים לתת עדיפות לבקרות נספח A לאורך תהליך ההסמכה והתאימות - מבקרי ISO מונחים לזהות את האותנטיות והרלוונטיות של תקנות ISO כרגיל, כיוון שכך, זו צריכה להיות הבחירה הראשונה של ארגון בעת יצירת ISO 27001- מערכת ניהול אבטחת מידע תואמת.

תקני נתונים ספציפיים של צד שלישי ומגזר פרטי – כמו ערכת הכלים לאבטחת מידע והגנה על מידע (DSPT) של שירות הבריאות הלאומי – מחייבים התאמה של תקני אבטחת מידע בין ארגונים לגופים הציבוריים איתם הם קשורים.

תקן ISO 27001 6.1.3 מאפשר לארגונים לתאם את פעולת הטיפול בסיכונים שלהם עם קריטריונים חיצוניים רבים, מה שמאפשר עמידה מקיפה בכל אמצעי אבטחת מידע שהם צפויים להתמודד איתם.

אילו בקרות נספח A עלי לכלול?

חיוני לאמוד את סיכוני אבטחת המידע הבלעדיים של הארגון שלך לפני שתקבע החלטה על אילו בקרות להקים ובחירה בבקרות שיסייעו בהפחתת סיכונים ניתנים לזיהוי.

בנוסף לטיפול בסיכונים, ניתן לבחור בקרות גם בשל כוונה או מטרה תאגידית או עסקית, דרישה חוקית או מילוי התחייבויות חוזיות ו/או רגולטוריות.

יתרה מכך, ארגונים מחויבים להמחיש מדוע הם לא שילבו בקרות מסוימות בתוך ה-SOA שלהם - למשל, אין צורך לשלב בקרות המתייחסות לעבודה מרחוק או היברידית אם זו לא מדיניות שהמוסד שלך נוהג, אבל מבקר עדיין ידרוש הוצגו עם נתונים אלה בעת הערכת משימות ההסמכה/הציות שלך.

כיצד ISMS.online יכול לעזור

פלטפורמת ISMS.online, יחד עם ההדרכה המובנית שלנו ו-ISMS המוגדר מראש, מאפשרת לארגונים להפגין עמידה בכל נספח A בקרת ללא מאמץ. אנחנו כאן כדי לסייע בין אם אתה חדש ב-ISO 27001 ובין אם אתה נדרש להעביר את ה-ISMS הקיים שלך כדי להתיישר עם גרסת 2022 של התקן.

רשימת המשימות שלנו שלב אחר שלב מנחה אותך לאורך כל התהליך, ומספקת פיקוח ברור על ההתקדמות והדרישות המתאימות. התוכנה שלנו מאפשרת מיפוי של בקרות אבטחת המידע של הארגון שלך מול כל היבט של ה-ISMS שלך.

הזמינו הדגמת פלטפורמה עוד היום ותחוו בעצמכם את היתרונות של הפתרון שלנו.

הזמן הדגמה