למה אתה צריך ISO 27001?

הסמכת ISO 27001:2022 מבטיחה ללקוחות, שותפים ובעלי עניין אחרים שתשתית אבטחת המידע של החברה שלך עומדת בציפיותיהם.

ISO 27001 היא מערכת ניהול אבטחת מידע (ISMS) מסגרת שיטות עבודה מומלצות מוכרת בינלאומית ואחד מתקני ניהול אבטחת המידע הפופולריים ביותר בעולם.

העלות של אי קיום מערכת אפקטיבית לניהול אבטחת מידע יכולה להיות גבוהה - הן מבחינה פיננסית והן מבחינה מוניטין. התקן הוא מרכיב קריטי בתהליך ניהול סיכוני אבטחת המידע של כל ארגון, והוא הפך לחלק חיוני בתוכניות ממשל, סיכונים ותאימות (GRC) של ארגונים רבים.

היתרונות של ISO 27001

1) ISO 27001 יעזור לך להפחית את סיכוני אבטחת המידע והפרטיות

סיכוני אבטחת מידע גדלים ללא הרף. פרצות מידע חדשות עולות לכותרות מדי יום. אז יותר ויותר ארגונים מבינים ש-infosec גרוע יכול לעלות ביוקר, בין אם הוא מוביל להפרות של המידע הסודי שלהם או של הלקוחות שלהם.

זו הסיבה שארגונים רבים יוצרים מערכת ניהול אבטחת מידע או ISMS משלהם עם אישור ISO 27001.

ISMS יעיל יעזור לך לעמוד בכל יעדי אבטחת המידע שלך ולספק יתרונות אחרים.

וכל קנה מידה וסוג של ארגון, מסוכנויות ממשלתיות ועד חברות מסחריות, יכולים להשתמש ב-ISO 27001 כדי ליצור ISMS.

כמה מדרישות ISO 27001 עומדות גם בדרישות של GDPR וחוק הגנת מידע, וחובות משפטיות ורגולטוריות, מה שמעניק בטחון מידע רב יותר באופן כללי. יישום ISO 27001 יראה לרשויות הרגולציה שהארגון שלך מתייחס ברצינות לאבטחת המידע שהוא מחזיק בו, ולאחר שזיהה את הסיכונים, עשה ככל שניתן באופן סביר לטפל בהם.

תהליך ניהול הסיכונים שלך יהיה חזק וקל להדגמה. וזה גם שער מצוין לתקני מערכות ניהול ISO אחרים.

2) ISO 27001 פירושו חיסכון בזמן וכסף

למה לבזבז הרבה כסף בפתרון בעיה (למשל, אובדן מידע על לקוחות, הערכות סיכונים, ניהול המשכיות עסקית) בעת משבר כאשר עולה שבריר להתכונן אליה מראש? עם מערכת ניהול אבטחת מידע מאושרת בתקן ISO 27001, יהיו לך כל תוכניות ומערכות ניהול אירועי אבטחת המידע שלך מוכנים. זוהי הדרך החסכונית ביותר להגנה/שמירה על אבטחת נכסי המידע שלך.

אתה תבסס את תוכניות ניהול הסיכונים שלך על הערכת סיכונים חזקה ויסודית. ביקורות פנימיות מתמשכות יבטיחו שה-ISMS שלכם עומד באיום ההולך ומתפתח של פשיעה דיגיטלית עם טכניקות אבטחה חדשות ובקרות אבטחת מידע. ובעזרתנו, תוכל למדוד את החזר ה-ROI על ההשקעה שלך בניהול סיכוני אבטחת מידע.

אתה גם תפחית את עלות המכירות שלך. לקוחות מחפשים יותר ויותר הבטחה ליכולות ניהול אבטחת המידע והגנה על נתונים ביחסי הספקים שלהם. מחלקת המכירות שלכם כנראה תעיד על כמות ואורך ה'בקשות למידע' שהם צריכים להתמודד איתן באופן קבוע כחלק מתהליך המכירה וכיצד זה גדל כל הזמן. החזקת הסמכת ISO 27001 תצמצם את הפרטים שאתה צריך לספק, תפשט ותאיץ את תהליך המכירה שלך.

3) ISO 27001 משפר את המוניטין ובונה אמון בארגון

זה מספיק גרוע שמערכות המידע שלך נפרצות ונתוני הלקוחות שלך נחשפים ומנוצלים. מה שגרוע יותר הוא כשהחדשות על סוג כזה של הפרה מתחילות להתפשט. זה יכול לפגוע קשות במוניטין שלך ויחד איתו בשורה התחתונה שלך. עם ISO 27001 ISMS, ערכת הערכת סיכונים חזקה ויצרת תוכנית טיפול סיכונים יסודית ומעשית. אז אתה תהיה במצב טוב יותר לזהות ולמנוע סיכוני פריצה לפני שהם מתרחשים.

כמו הרבה דברים בעסקים, אמון הוא חיוני. אבל הוכחה שגוף הסמכה מוסמך ביקר באופן עצמאי את מערכות ניהול אבטחת המידע שלך (ISMS) מחזקת את האמון הזה. הלקוחות שלך יראו במהירות ובקלות שזה מבוסס על עקרונות הנדסת מערכת ספציפיים. הם לא יצטרכו לקחת את אבטחת הפעולות שלך על אמון, כי תוכל להוכיח שעמדת בתקני מערכת הניהול הרלוונטיים של ISO.

וניהול אבטחת מידע עם ISO 27001 הוא יותר מסתם הגנה על טכנולוגיית המידע שלך ומזעור פרצות נתונים.

התקן יכול לעזור לך:

- הגן על כל דבר, החל מהקניין הרוחני של הארגון שלך ועד למידע הפיננסי הסודי שלו.

- הצב מדיניות אבטחת מידע מוגדרת כדי לעזור לך לנהל תהליכים, כולל מדיניות בקרת הגישה שלך, אבטחת תקשורת, רכישת מערכות, היבטי אבטחת מידע של תכנון המשכיות עסקית ועוד רבים אחרים.

- ודא שניהול אירועי אבטחת המידע שלך מתוכנן בקפידה ויעיל בצורה מוכחת אם וכאשר תתרחש פשרה.

- ביצוע ופעולות הערכת סיכוני אבטחת מידע וניהול ברור, מעשי ושקוף.

- ודא שמחזיקי עניין מרכזיים וצדדים שלישיים אחרים מודעים, בהסכמה עם ובמידת הצורך, עומדים במלואם באמצעי ה-infosec שלך.

- עמוד בתקנות ספציפיות בתעשייה או בנהלי הפעלה שנקבעו על ידי גופי רגולציה רלוונטיים.

- אבטח את הנתונים האישיים של העובדים והלקוחות שלך.

קבל את המדריך שלך ל

ISO 27001 הצלחה

כל מה שאתה צריך לדעת על השגת ISO 27001 בפעם הראשונה

קבלו את המדריך בחינםדרישות ובקרות ISO 27001:2022

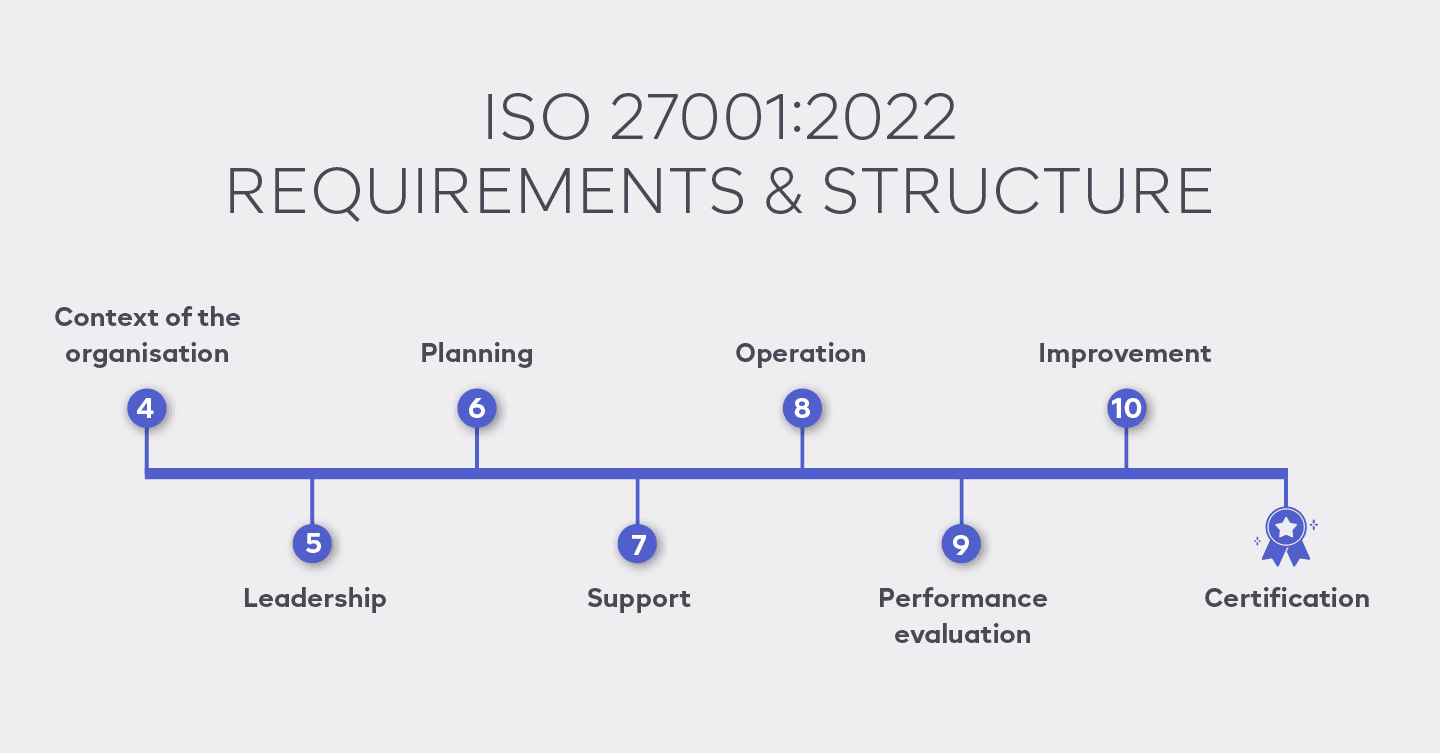

במסגרת תקן ISO 27001 מוגדרות עשר דרישות, כולל הנחיות אבטחת מידע, דרישות שנועדו להגן על נכסי הנתונים של ארגון מפני אובדן או גישה בלתי מורשית ואמצעים מוכרים להוכחת מחויבותם לניהול אבטחת מידע באמצעות הסמכה.

דרישה 6.1.3 (טיפול בסיכוני אבטחת מידע) מגדירה את נספח A, המפרט בקרות הנגזרות מתקן ISO 27002:2022.

ISO 27001 כולל גם תהליך הערכת סיכונים, מבנה ארגוני, סיווג מידע, מנגנוני בקרת גישה, אמצעי הגנה פיזיים וטכניים, מדיניות אבטחת מידע, נהלים, הנחיות ניטור ודיווח.

נספח (S)L מוסבר

"נספח L" מגדיר את דרישות הליבה והמאפיינים של מערכת ניהול גנרית. זו נקודה קריטית. מערכת הניהול של החברה שלך משתרעת מעבר לאבטחת מידע.

בעוד שהמוקד של ISO 27001 הוא אבטחת מידע, התקן משתלב עם תקני ISO אחרים המבוססים על נספח L של ISO, מה שמאפשר לך להציג תקנים אלה כדי לפתח עוד ולשפר את מערכת הניהול הכוללת שלך מאוחר יותר. הם כוללים ISO 9001 לניהול איכות, ISO 22301 לניהול המשכיות עסקית, ISO 227701 להגנה על פרטיות ועד 50 תקני ISO אחרים.

אמנם אנחנו לא מציעים לך להסתכל על הסטנדרטים האלה לעת עתה, הנקודה היא שזה אפשרי. יש לך 'נתיב שדרוג' בתוך ISO ו-ISMS.online (מערכת ניהול משולבת) שלא ידרוש להמציא את הגלגל מחדש בעת העלאתו לרמה אחרת.

ISO 27001:2013 ו-ISO 27001:2022 - מה ההבדל?

מבחינה מעשית, מעט מאוד השתנה בין תקני אבטחת המידע ISO 2013 ל-2022 ל-27001 למעט נקודות קוסמטיות קטנות ודרישות נוספות (9.3.1, 9.3.2, 9.3.3) ובקרות נספח A מתוקנות המקושרות ל-ISO 27002:2022 .

מעבר לתקן החדש

ארגונים שכבר השיגו את הסמכת ISO 27001 חייבים לעבור לגרסה החדשה עד 31 באוקטובר 2025. מעבר זה ידרוש מהם לבדוק ולעדכן את ה-ISMS הנוכחי שלהם כדי לעמוד בדרישות החדשות.

סקירה כללית של שינויים שהוצגו ב-ISO 27001:2022

תקן ISO 27001:2022 מביא עמו מספר חידודים ודרישות ניסוח נוספות. שינויים אלה מבטיחים שהתקן יישאר ישים ומעודכן עם שיטות האבטחה העדכניות ביותר.

הגרסה החדשה של התקן מחייבת ארגונים לוודא שמערכות הניהול שלהם עומדות בדרישות המעודכנות ולבחון כל שינוי בנוסח התקן כדי לוודא שהם מבינים את ההשלכות על מערכות ניהול האבטחה שלהם. זה כולל שינויים בשפה שבה נעשה שימוש, התאמות במבנה ובתוכן והוספת סעיפים חדשים.

ארגון מחדש של בקרות נספח A ב-ISO 27001 2022

לאחר שחרורו של תקן ISO 27002:2022 ב-15 בפברואר 2022, תקן ISO 27001:2022 יישר את בקרות נספח A שלו.

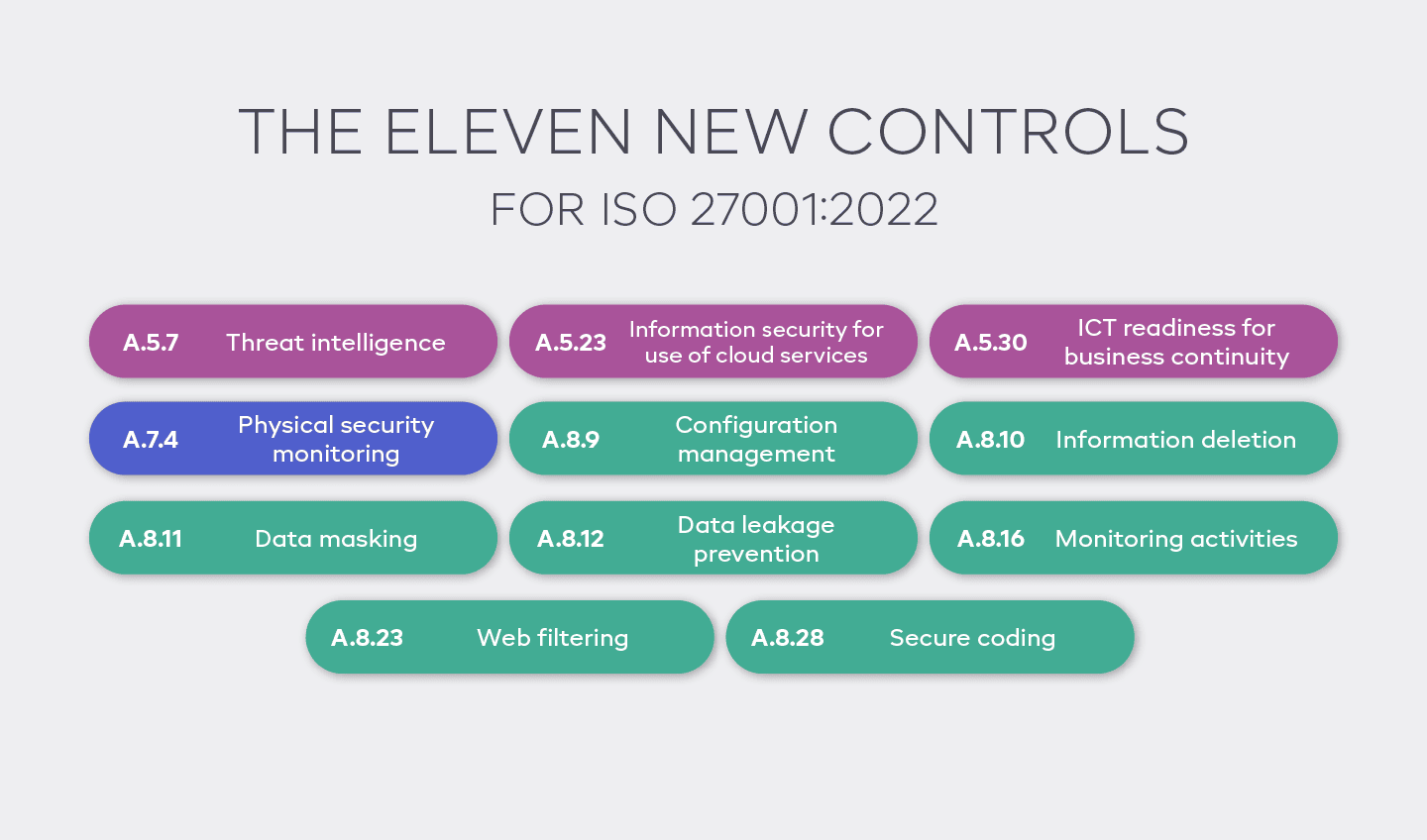

הגרסה החדשה של התקן נשענת על קבוצה מרוכזת של 93 בקרות נספח A, כולל 11 בקרות חדשות. סך של 24 בקרות מוזגו משניים, שלושה או יותר בקרות אבטחה מגרסת 2013, ו-58 בקרות מ-ISO 27002:2013 תוקנו כדי להתיישר עם סביבת אבטחת הסייבר ואבטחת המידע הנוכחית.

ארגונים חייבים לוודא שמערכת ניהול אבטחת המידע שלהם עומדת בדרישות החדשות ושהבקרות הקיימות שלהם עדכניות.

כדי לסייע בכך, ISO 27002:2022 ערך שינויים בנוסח של חלק מהבקרות הקיימות והוסיף דרישות נוספות עבור אחרים. בנוסף, התקן דורש כעת מארגונים להעריך את הביצועים של מערכת ניהול אבטחת המידע שלהם ואת יעילות הבקרות.

שליטה בקטגוריות ותכונות

בקרות נספח A קובצו כעת לקטגוריות קבוצתיות:

אִרְגוּנִי

אֲנָשִׁים

גוּפָנִי

טֶכנוֹלוֹגִי

כל פקד הקצתה בנוסף טקסונומיה של ייחוס. לכל פקד יש כעת טבלה עם קבוצה של תכונות מוצעות, ונספח A של ISO 27002:2022 מספק קבוצה של שיוכים מומלצים.

אלה מאפשרים לך ליישר במהירות את בחירת הבקרה שלך עם שפות תעשייתיות נפוצות ותקנים בינלאומיים. השימוש בתכונות תומך בעבודה שחברות רבות כבר עושות במסגרת הערכת הסיכונים והצהרת הישימות שלהן (SOA).

לדוגמה, ניתן להבחין בין מושגי אבטחת סייבר הדומים לבקרות NIST ו-CIS, וניתן לזהות את היכולות התפעוליות הקשורות לתקנים אחרים.

11 בקרי נספח א' חדשים

11 הבקרות החדשות מתמקדות בשירותי ענן, מוכנות ICT להמשכיות עסקית, מודיעין איומים, ניטור אבטחה פיזית, מיסוך נתונים, מחיקת מידע, מניעת דליפת נתונים, ניטור פעילויות, סינון אתרים וקידוד מאובטח.

התמקדות חדשה בתהליכי טיפול בסיכון

תקן ISO 27001 2022 שם דגש גדול יותר על תהליכי טיפול בסיכונים ושימוש בבקרות נספח A. התקן המעודכן מחייב כעת ארגונים לשקול את ארבע האפשרויות לטיפול בסיכונים: שינוי, שמירה, הימנעות ושיתוף. נוספו שתי אפשרויות נוספות לטיפול בהזדמנויות: שיפור וניצול. התקן גם מתאר את הצורך של ארגונים לשקול שיתוף סיכונים וקבלה בטיפול בהזדמנויות.

ארגונים נדרשים כעת לשקול את ההשלכות והסבירות של סיכוני אבטחת מידע ואת התגמול הפוטנציאלי של הזדמנויות בעת הערכת סיכונים. התקן הבינלאומי גם מעודד ארגונים לקחת סיכונים אם התגמולים הפוטנציאליים משמעותיים יותר מההפסדים הפוטנציאליים.

בסך הכל, ההתמקדות החדשה בתהליכי טיפול בסיכונים ב-ISO 27001 2022 מספקת לארגונים הבנה טובה יותר של הערכת סיכונים וטיפול בהם כדי למזער את פוטנציאל הנזק.

הערכת צדדים שלישיים

ארגונים חייבים להבטיח שצדדים שלישיים יכולים לספק אמצעי ניהול סיכונים נאותים, כולל אך לא רק אבטחה, פרטיות, תאימות וזמינות. צדדים שלישיים חייבים להיות מודעים למדיניות, לנהלים ולתקנים של הארגון ולעמוד בהם.

ארגונים צריכים לבצע בדיקות וביקורות תקופתיות כדי להבטיח תאימות של צד שלישי למדיניות האבטחה. צריך להיות להם גם תהליך לדיווח ולתגובה לאירועי אבטחה הנובעים מפעילויות של צדדים שלישיים.

ארגונים חייבים להבטיח שכל הנתונים ונכסי המידע שבשליטתם יוחזרו בצורה מאובטחת או יסלקו בעת סיום חוזים או קשרים עם צדדים שלישיים.

חקירה והקלטת רישום אירועים

ISO 27001 2022 מגדיר דרישות ספציפיות לרישום, חקירה ורישום אירועים. זה כולל ארגונים הזקוקים לתהליך לרישום אירועי אבטחה ונוהל לחקירה ותיעוד תוצאות החקירה. לארגונים חשוב שתהיה מדיניות ברורה לרישום וחקירת אירועים וכן תהליך רישום תוצאות החקירה.

הפוליסה צריכה לכסות גם את הטיפול בראיות, הסלמה של אירועים ותקשורת האירוע לבעלי עניין רלוונטיים. המדיניות צריכה גם להבטיח שהארגון יכול לכמת ולנטר את סוגי האירועים, היקפים והעלויות ולזהות כל תקרית חמורה או חוזרת והגורמים להן.

זה יאפשר לארגון לעדכן את הערכת הסיכונים שלו וליישם בקרות נוספות כדי להפחית את הסבירות או ההשלכות של אירועים דומים בעתיד.

דרישות קשרי ספקים

תקן ISO 27001:2022 הציג דרישות חדשות כדי להבטיח שלארגונים תהיה תוכנית ניהול ספקים וצד שלישי חזקה. זה כולל זיהוי וניתוח של כל הצדדים השלישיים שעשויים להשפיע על אבטחת נתוני הלקוחות והשירותים וביצוע הערכת סיכונים עבור כל ספק. ההסכם בין הספק ונותן השירות חייב גם לבסס את מערכת היחסים ביניהם, ויש לערוך ניטור וביקורות שוטפות להערכת הציות.

ארגונים חייבים גם להבטיח שבקרות האבטחה של הספקים נשמרות ומתעדכנות באופן שוטף ושרמת השירות והניסיון של הלקוחות לא יושפעו לרעה. כמו כן, יש לעבד נתונים אישיים בהתאם לתקנות פרטיות הנתונים, וכן לבצע ביקורת על המערכות, התהליכים והבקרות של הספק. על ידי יישום נהלי ניהול ספקים אלה, ארגונים יכולים להבטיח שהם עומדים בתקן ISO 27001:2022.

הבהרת דרישות בקרה לתהליכים ומוצרים שסופקו מבחוץ

ארגונים חייבים להבטיח ששירותים, מוצרים ותהליכים חיצוניים מנוהלים ובקרה כראוי. גרסת 2022 של ISO 27001 מבהירה את הדרישות לתהליכים ומוצרים שסופקו חיצונית.

ארגונים חייבים ליצור הסכמים מתועדים עם ספקים חיצוניים ולוודא שהסכמים אלו מנוטרים ונבדקים באופן שוטף. בנוסף, לארגונים חייבת להיות תוכנית להגיב לכל מידע שגוי או חלקי המסופק על ידי שירותים או מוצרים חיצוניים ונוהל לטיפול בכל נקודות תורפה שזוהו בשירותים או מוצרים המוצעים חיצונית.

ארגונים חייבים גם להבטיח שהסיכונים הנלווים מנוהלים כראוי ושהבקרה על תהליכים ומוצרים חיצוניים כוללת אמצעים מתאימים להבטחת אבטחה וניהול שינויים במסמכים, הסכמים ונהלים.

נהלי ניהול ספקים

ISO 27001 2022 מציג מספר שינויים באופן שבו ארגונים מנהלים את קשרי הספקים שלהם. התקן המתוקן דורש מארגונים לפתח מדיניות ונהלים פורמליים לניהול ספקים, לפלח את שרשרת האספקה שלהם לקטגוריות המבוססות על הערך והסיכון של הקשר, ולפתח קשרי עבודה הדוקים עם ספקים בעלי ערך גבוה:

ארגונים חייבים גם לנקוט בגישה מבוססת סיכונים לבחירת ספקים ולניהולם, לעטוף את מדיניות אבטחת המידע לספקים למסגרת יחסים רחבה יותר. ISO 27001 2022 שם דגש על ניהול ספקי ICT שעשויים להזדקק למשהו נוסף במקום הגישה הסטנדרטית.

ארגונים חייבים להבטיח שצוות הספקים מושכל, מודע לאבטחה ומאומן על מדיניות הארגון. כמו כן, יש לשמור רישומים של ניהול ספקים, לרבות חוזים, קשרים, אירועים, פעילות מערכת יחסים וניהול סיכונים. כל זה חייב להיעשות כדי להבטיח שרמת אבטחת מידע מוסכמת ומתן שירות נשמרת בהתאם להסכמי הספקים.

מודעות לאבטחת סייבר של עובדים

ארגונים חייבים לנקוט בפעולה כדי להבטיח שהעובדים מודעים לאחריותם בכל הנוגע לאבטחת סייבר.

חברות צריכות להתמקד במניעת טעויות אנוש על ידי העצמת הצוות להבין את החשיבות של אבטחת סייבר. עסקים צריכים גם להשקיע בתוכניות הכשרה מתאימות לאבטחת סייבר ולפתח מדיניות ונהלים ברורים המפרטים את המצופה מהעובדים.

יתרה מזאת, חברות צריכות לשלב אבטחת סייבר בפעולות היומיומיות ולבסס תרבות של אבטחת סייבר שבה הצוות מרגיש בנוח ומוסמכים להעלות סוגיות אבטחת סייבר. על ידי נקיטת צעדים אלה, ארגונים יכולים להבטיח שהעובדים שלהם יודעים את האחריות שלהם ומוכנים טוב יותר להגן על הנתונים והרשתות שלהם מפני איומי סייבר.

הקמת בקרות לאבטחת משאבי אנוש ב-ISO 27001:2022

ISO 27001 2022 הציג מספר בקרות חדשות ומעודנות לאבטחת משאבי אנוש. זה כולל את הצורך בקביעת קווים מנחים ברורים למיון כוח אדם, תנאי העסקה, מודעות לאבטחת מידע, חינוך והכשרה ותהליכים משמעתיים. זה גם דורש מארגונים לקיים מדיניות לגבי שימוש בבקרות קריפטוגרפיות ותהליך רשמי של התחלה, עזיבת ומניע.

בקרות אלו חיוניות להגנה על האינטרסים של הארגון, שכן הן מסייעות להבטיח שלכל הצוות יש את האישור הביטחוני הדרוש ומודעים לאחריותם. יתר על כן, הם מסייעים להבטיח שמידע סודי מוגן מפני גישה לא מורשית ושכל אירועי אבטחת מידע מדווחים ומטופלים כראוי. יישום בקרות אבטחת מידע אלו חיוני עבור כל ארגון המבקש הסמכה מגוף הסמכה מוסמך.

הבנת הדרישות של בעלי עניין

ISO 27001:2022 מתמקד בהבנת הצרכים והציפיות של בעלי עניין. בעלי עניין הם בעלי עניין, כגון עובדים, בעלי מניות, סוכנויות ממשלתיות, לקוחות, תקשורת, ספקים ושותפים המעוניינים באבטחת המידע וההמשכיות העסקית של הארגון. זיהוי מחזיקי עניין אלה והדרישות שלהם חיוני לפיתוח ISMS או BCMS יעיל.

יש לכתוב נוהל כדי להגדיר בבירור מי אחראי לזהות את כל בעלי העניין ואת הדרישות והאינטרסים המשפטיים, הרגולטוריים, החוזיים ואחרים שלהם, כמו גם מי אחראי לעדכון מידע זה ובאיזו תדירות יש לעשות זאת. לאחר זיהוי הדרישות, הקצאת אחריות לעמידה בהן היא חיונית.

כיצד להתמודד עם השינויים בין ISO 27001:2013 ל-ISO 27001:2022

שילבנו את דרישות ISO 27001 המעודכנות ובקרות ISO 27002 ב-ISMS. באינטרנט, הן מגיבות להדרכה והן יצירת כלים שיעזרו לכם. הם יעזרו לך לעקוב במהירות אחר הטמעת ISO 27001 שלך ולצמצם את זמן הניהול השוטף של מערכת ניהול אבטחת המידע שלך.

הזמן הדגמת פלטפורמהאיפה אני מתחיל עם הסמכת ISO 27001?

השגת הסמכת ISO 27001 יכולה להיות מורכבת וסוחפת אבל התוכנה שלנו ISMS.online משנה את כל זה. כעת הגדרתם מראש מסגרות אבטחת מידע, כלים ותוכן שיעזרו לכם להשיג הצלחה ב-ISO 27001 במהירות ובפשטות.

תאר לעצמך גם אם הייתה לך יד מסייעת שהדריכה אותך בכל שלב של ISO 27001, ללא צורך בדמי ייעוץ יקרים? חבילת ה-ISO 27001 Virtual Coach שלנו עושה בדיוק את זה.

תוכלו למצוא סרטונים מועילים מאלה ש'חיים' את ISO 27001, יחד עם מומחה אבטחת מידע, כמו גם הרבה רמזים וטיפים להצלחה.

הכל נמסר בדיוק היכן שאתה הכי צריך את זה, בתוך פלטפורמת ISMS.online המאפשרת לך לעבוד איפה ומתי שאתה רוצה, בקצב שלך להשגת היעדים שלך.

קבל headstart של 81%.

עשינו את העבודה הקשה בשבילך, ונתנו לך התחלה של 81% מרגע הכניסה.

כל שעליכם לעשות הוא להשלים את החסר.

איך אני משיג את ISO 27001?

דרישות הליבה של תקן אבטחת המידע מטופלות בסעיפים 4.1 עד 10.2, ובקרות נספח A שאתה עשוי לבחור ליישם, בכפוף להערכת הסיכונים, תוכנית הטיפול בסיכונים ועבודתך, מכוסות ב-A.5.1, ו-5.31 עד 5.36. א' 8.8 (נמצא בתחתית עמוד זה).

אם אתה רוצה להשיג את ISO 27001, אתה צפוי לעמוד בכל דרישות הליבה של ISO 27001. אחת מדרישות הליבה הבסיסיות (6.1) היא לזהות, להעריך, להעריך ולטפל בסיכוני אבטחת מידע. מתוך תהליך הערכת סיכונים וניהול זה, ה-ISMS יעזור לקבוע אילו מיעדי בקרת התייחסות ISO 27001 נספח A (בקרות אבטחת מידע) יתכן ויהיה צורך ליישם כדי לנהל את אותם סיכונים מוכווני אבטחת מידע.

ארגונים מסוימים עשויים שלא לקחת את מערכת ניהול אבטחת המידע שלהם להסמכה אלא להתיישר עם תקן ISO 27001. זה עשוי להיות בסדר כדי לעמוד בלחצים פנימיים, אולם מספק פחות ערך לבעלי עניין מרכזיים מבחוץ, שמחפשים יותר ויותר את ההבטחות ש-UKAS (או גוף הסמכה מוסמך דומה) מספק באופן עצמאי ISO 27001.

ISO 27001 הסמכה

עבור ארגונים המעוניינים להפגין את מחויבותם לאבטחת מידע, הסמכה מגוף מוסמך היא הדרך ללכת. תהליך בקשת ההסמכה מצריך סקירה יסודית של ה-ISMS של הארגון ויכולתו לעמוד בדרישות ISO 27001:2022.

מבקר צד שלישי מוסמך צריך לנהל את תהליך ההסמכה, שיבדוק את ה-ISMS של הארגון ויעריך את תאימותו לתקן. המבקר יספק גם המלצות לשיפורים ויוודא שהארגון יכול לעמוד בדרישות החדשות של התקן.

לאחר השלמת תהליך ההסמכה, הארגון יקבל אישור רשמי מהגוף המוסמך.

שאלות נפוצות

מדוע לבחור ב-ISMS.online עבור ISO 27001?

בחירת ISMS.online ליישום ISO 27001 שלך מציעה יתרונות רבים לארגונים המבקשים הסמכה ושמירה על מערכת ניהול אבטחת מידע (ISMS) חזקה. להלן הסיבות העיקריות מדוע עליך לבחור ב-ISMS.online:

- סביבת ISMS מקוונת הכל-באחד – אנו מספקים פלטפורמה מקוונת פשוטה ומאובטחת המייעלת את ניהול ה-ISMS שלך, מה שהופך אותו לקל, מהיר ויעיל יותר.

- מדיניות ובקרות נטענות מראש של ISO 27001 - הפלטפורמה שלנו כוללת מסגרות, כלים ותוכן של אבטחת מידע מוגדרים מראש, ומתחילים להתחיל עם 81% מתיעוד ה-ISMS שלך שכבר הושלם. זה מקטין באופן משמעותי את הזמן והמאמץ הנדרשים כדי להשיג ציות.

- מאמן וירטואלי – חבילת המאמן הוירטואלי האופציונלית שלנו מציעה הנחיות, רמזים וטיפים להצלחה ספציפיים לפי הקשר של ISO 27001, ומבטלת את הצורך בדמי ייעוץ יקרים. זה מאפשר לך לעבוד בקצב שלך ולהשיג את יעדי ההסמכה שלך.

- ניהול שרשרת אספקה משולב – ISMS.online כולל כלים לניהול שרשרת האספקה שלך, הבטחת אבטחת מידע מקצה לקצה וחיזוק קשרי ספקים.

- תמיכה במספר תקנים - הפלטפורמה שלנו תומכת ביותר מ-50 מהתקנים המבוקשים ביותר, כגון ISO 27001, ISO 27701, GDPR, NIST ו-SOC 2. זה הופך את ISMS.online לפתרון מקיף עבור ארגונים שמטרתם להשיג ולשמור על תאימות עם מספר תקנים.

מהי מערכת ניהול אבטחת מידע?

מערכת ניהול אבטחת מידע (ISMS) היא מערכת מקיפה של מדיניות ונהלים המבטיחה, מנהלת, בקרה ומשפרת ללא הרף את אבטחת המידע בתוך ארגון.

ב-ISMS.online, אנו מספקים מסגרת ISMS חזקה עבור אנשי אבטחת מידע כמוך, במטרה להגן על הנתונים הרגישים של החברה שלך.

הגישה השיטתית שלנו לניהול מידע רגיש של החברה כוללת אנשים, תהליכים ומערכות IT, תוך יישום תהליך ניהול סיכונים כדי למזער סיכונים ולהבטיח המשכיות עסקית על ידי הגבלת השפעתן של פרצות אבטחה באופן יזום.

מדוע ISO 27001 חשוב?

ISO 27001 ממלא תפקיד מכריע בארגונים בכך שהוא עוזר להם לזהות ולנהל סיכונים בצורה יעילה, עקבית וניתנת למדידה. ב-ISMS.online, אנו מבינים את המשמעות של הסמכת ISO 27001 עבור עסקים בכל הגדלים.

הנה כמה סיבות מדוע ISO 27001 חיוני לארגון שלך:

- הפחתת סיכון: ISO 27001 ממזער את סיכוני אבטחת המידע והגנת הנתונים של הארגון שלך, ומבטיח את הבטיחות של מידע רגיש.

- אמון לקוחות: כארגון מוסמך, אתה מפגין מחויבות לאבטחה, נותן לך יתרון תחרותי בעיני לקוחות ובעלי עניין פוטנציאליים. ב-ISMS.online, אנו מכירים בחשיבות של בניית אמון לקוחות ואמון בשירותים שלך.

- תהליכים יעילים: הטמעת ISO 27001 מאפשרת לחברות לתעד את התהליכים העיקריים שלהן, תוך הפחתת אי בהירות והגברת הפרודוקטיביות. הפלטפורמה שלנו ב-ISMS.online מפשטת את הניהול של ה-ISMS שלך, והופכת אותו ליעיל יותר עבור הצוות שלך.

מהו ISO 27001?

ISO 27001 הוא התקן הבינלאומי המוביל לאבטחת מידע, שפורסם על ידי ארגון התקינה הבינלאומי (ISO) בשיתוף עם הנציבות האלקטרוטכנית הבינלאומית (IEC).

הוא שייך לסדרת ISO/IEC 27000 ומציע מסגרת לארגונים בכל גודל או תעשייה לשמירה על המידע שלהם באמצעות מערכת ניהול אבטחת מידע (ISMS).

הגרסה העדכנית ביותר, ISO 27001:2022, כוללת עדכונים כדי לתת מענה לנוף המתפתח של טכנולוגיה ואבטחת מידע.

מה ההבדל בין תאימות ל-ISO 27001 לבין הסמכה?

ההבחנה העיקרית בין תאימות ל-ISO 27001 והסמכה נעוצה ברמת האימות וההכרה החיצוניים:

תאימות ל-ISO 27001

- הכוונה לארגון המקפיד על דרישות תקן ISO 27001, המתמקד במערכות ניהול אבטחת מידע (ISMS).

- במילים פשוטות, תאימות עשויה לומר שהארגון שלך עומד בתקן ISO 27001 (או חלקים ממנו) מבלי לעבור תהליך הסמכה פורמלי כלשהו.

ISO 27001 הסמכה

- התהליך שבו ארגון עצמאי של צד שלישי הנקרא גוף הסמכה מבקר את ה-ISMS של הארגון שלך.

- קובע אם התהליכים שלך, כמו גם המוצרים והשירותים שלך, עומדים בקריטריונים של ISO.

כמה זמן תימשך הסמכת ISO 27001 שלך?

הסמכת ISO 27001:2022 שלך תקפה לשלוש שנים לאחר מבדקי הסמכה מוצלחים.

במהלך תקופה זו, כאנשי אבטחת מידע, אתה צפוי:

- ערכו הערכות ביצועים קבועות של ה-ISMS שלכם.

- ודא שההנהלה הבכירה בוחנת את ה-ISMS שלך באופן עקבי.

בתום המחזור התלת-שנתי נערכת ביקורת הסמכה חוזרת, ובסיומו בהצלחה מתחדשת ההסמכה לשלוש שנים נוספות.

ב-ISMS.online, אנו מבינים את החשיבות של שמירה על הסמכת ISO 27001 שלך. הפלטפורמה שלנו מציעה פתרון מקיף שיעזור לך ולארגון שלך להשיג ולשמור על עמידה בתקנים מרובים, כולל ISO 27001.