המכון הלאומי לתקנים וטכנולוגיה (NIST) בארה"ב ייצרה מסגרת שתעזור לארגונים ליישר את תכנון הגנת אבטחת הסייבר שלהם ולהגן על התשתית מפני פגיעה באיום של פשיעה סייבר.

אבטחת סייבר של NIST נותן לארגונים במגזר הפרטי מסגרת של מדיניות ובקרות כדי לסייע במניעת התקפות של פושעי סייבר ולזהות ולהגיב לכאלה שכן מקבלים גישה.

בסרטון הבא, המכון הלאומי לתקנים וטכנולוגיה מסביר יותר על המטרה המקורית של מסגרת NIST, התקנים, ההנחיות והשיטות המומלצות שמאחוריה.

אנחנו לא יכולים לחשוב על אף חברה שהשירות שלה יכול להחזיק נר ל-ISMS.online.

אל האני המכון הלאומי לתקנים וטכנולוגיה ידוע בראשי התיבות NIST. זוהי סוכנות ממשלתית לא רגולטורית שנוצרה כדי להניע חדשנות ולקדם תחרותיות תעשייתית במדע, הנדסה וטכנולוגיה.

התפקיד העיקרי של NIST הוא ליצור שיטות עבודה מומלצות עבור ארגונים וסוכנויות ממשלתיות. מטרת תקני אבטחה אלו היא לשפר את עמדת האבטחה של סוכנויות ממשלתיות ועסקים פרטיים העוסקים בנתונים ממשלתיים.

מסגרת אבטחת הסייבר של NIST (CSF) היא קבוצה של קווים מנחים ושיטות עבודה מומלצות שנועדו לעזור לארגונים לשפר את אסטרטגיות אבטחת הסייבר שלהם, שפיתחה NIST.

המסגרת שמה לה למטרה לתקן את נוהלי אבטחת הסייבר כך שארגונים יוכלו להשתמש בגישה אחת או אחידה להגנה מפני התקפות סייבר.

רוב הארגונים אינם נדרשים לעקוב אחר תאימות NIST, למרות שהיא מומלצת עבורם. סוכנויות פדרליות בארה"ב נדרשות לעקוב אחר תקני NIST מאז 2017 בשל היותה של NIST חלק מממשלת ארה"ב בעצמן.

קבלני משנה וקבלנים העובדים עם הממשל הפדרלי חייבים לציית לתקני האבטחה של NIST. אם לקבלן יש היסטוריה של אי ציות ל-NIST, הם נמצאים בסיכון להחריג מחוזים ממשלתיים בעתיד.

הנחיות NIST יכולות לעזור לשמור על הגנה על המערכות שלך מפני התקפות זדוניות וטעויות אנוש. מעקב אחר המסגרת יעזור לארגון שלך לעמוד בדרישות עבור חוק הניידות והאחריות של ביטוח בריאות (HIPPA) ו חוק ניהול אבטחת מידע הפדרלי (FISMA), שהן תקנות מחייבות.

ארגונים נשענים על תאימות ל-NIST כסטנדרט בתעשייה בשל היתרונות שהוא יכול להביא. תרבות NIST חיונית לחברות פרטיות כדי לקדם הבנה טובה יותר של טיפול בנתונים.

גם ל-NIST וגם לארגון התקינה הבינלאומי (ISO) יש גישות מובילות בתעשייה לאבטחת מידע. מסגרת אבטחת הסייבר של NIST נפוצה יותר בהשוואה ל-ISO 27001, המפרט עבור מערכת ניהול אבטחת מידע (ISMS).

שניהם מציעים מסגרות עבור ניהול סיכוני אבטחת סייבר. מסגרת NIST CSF תהיה קלה לשילוב בארגון שרוצה לעמוד בתקני ISO 27001.

אמצעי הבקרה דומים מאוד, ההגדרות והקודים דומים מאוד בין המסגרות. לשתי המסגרות יש אוצר מילים פשוט המאפשר לך לתקשר בצורה ברורה על נושאי אבטחת סייבר.

בשלות סיכון, הסמכה ועלות הם חלק מההבדלים בין NIST CSF לעומת ISO 27001.

אם אתה בשלבים הראשונים של פיתוח אבטחת סייבר - תוכנית ניהול סיכונים או בניסיון למתן כשלים קודמים, ה- NIST CSF עשוי להיות הבחירה הטובה ביותר. ISO 27001 היא בחירה טובה עבור ארגונים בוגרים המחפשים מסגרת מוכרת יותר ברחבי העולם.

ISO 27001 מציע הסמכה באמצעות ביקורת צד שלישי שיכולה להיות יקרה אך יכולה לשפר את המוניטין של הארגון שלך כעסק שמשקיעים יכולים לסמוך עליו - NIST CSF לא מציעה סוג כזה של הסמכה.

ה- NIST CSF זמין בחינם, בעוד ש-ISO 27001 גובה תשלום עבור גישה לתיעוד שלהם - ייתכן שחברת סטארט-אפ תרצה להתחיל את תוכנית ניהול סיכוני הסייבר שלה עם NIST Cyber Security Framework ולאחר מכן להשקיע השקעה גדולה יותר בתהליך ככל שהיא תגדל עם ISO 27001.

אני בהחלט ממליץ על ISMS.online, זה מקל על ההגדרה והניהול של ה-ISMS שלך.

ISMS.online יחסוך לך זמן וכסף

קבל את הצעת המחיר שלךמה שמתאים לעסק שלך תלוי בבגרות, יעדים וצרכי ניהול סיכונים ספציפיים. ISO 27001 הוא בחירה טובה עבור ארגונים בוגרים העומדים בפני לחץ חיצוני להסמכה.

ייתכן שהארגון שלך עדיין לא מוכן להשקיע במסע הסמכה של ISO 27001 או אולי בשלב שבו הוא יפיק תועלת ממסגרת ההערכה הברורה שמציעה מסגרת ה-NIST.

המסגרת של NIST CSF יכולה להיות נקודת התחלה חזקה למסע ההסמכה שלך ל-ISO 27001 ככל שהארגון שלך מתבגר.

לא משנה אם אתה מתחיל עם NIST CSF או גדל עם ISO/IEC 27001, מערכת ניהול אבטחת מידע פרואקטיבית ויעילה תעזור לך להגיע לעמידה בארגון.

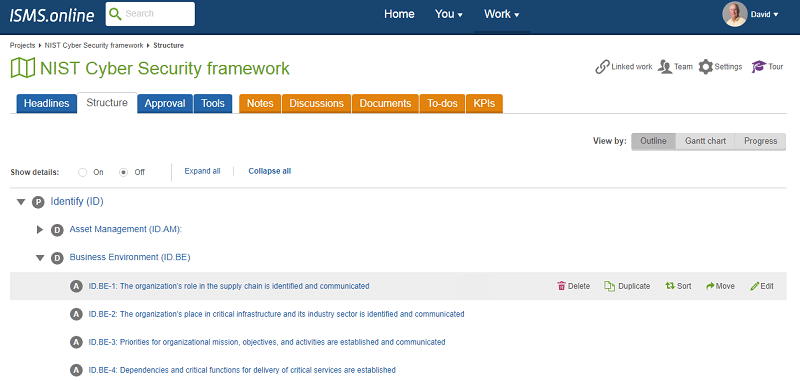

רמת ההפשטה הגבוהה ביותר במסגרת היא חמש פונקציות ליבה. הם הבסיס של ליבת המסגרת, וכל שאר האלמנטים מאורגנים סביבם.

הבה נבחן לעומק את חמש הפונקציות של מסגרת אבטחת הסייבר של NIST.

פונקציית הזיהוי יכולה לעזור לפתח הבנה ארגונית לניהול סיכוני אבטחת סייבר למערכות, אנשים, נכסים, נתונים ויכולות.

להבנת הימורים בהקשר עסקי, ארגון יכול להתמקד ולתעדף את המאמצים שלו, בהתאם למאמצים שלו אסטרטגיית ניהול סיכונים וצרכים עסקיים, בגלל המשאבים התומכים בפונקציות קריטיות וסיכוני אבטחת הסייבר הקשורים.

פונקציית ה-Protect מתארת אמצעי הגנה מתאימים כדי להבטיח אספקת שירותי תשתית קריטית. אפשר להגביל או להכיל את ההשפעה של אירוע אבטחת סייבר פוטנציאלי בעזרת פונקציית ה-Protect.

פעילויות מתאימות לזיהוי התרחשות של אירוע סייבר מוגדרות על ידי הפונקציה Detect. פונקציית Detect מאפשרת גילוי בזמן של אירועי אבטחת סייבר.

פעילויות מתאימות כלולות בפונקציית תגובה כדי לנקוט בפעולה בנוגע לאירוע אבטחת סייבר שזוהה. פונקציית התגובה מסייעת לתמוך ביכולת להכיל את ההשלכות של אירוע אבטחת סייבר פוטנציאלי.

פונקציית השחזור מזהה פעילויות לשמירה על תוכניות חוסן ושחזור שירותים המושפעים מתקרית אבטחת סייבר. פונקציית השחזור מסייעת להתאוששות בזמן לפעילות רגילה כדי לצמצם את ההשלכות של אירוע אבטחת סייבר.

מומלץ לעקוב אחר חמש הפונקציות הללו כשיטות עבודה מומלצות מכיוון שהן חלות לא רק על פונקציות של ניהול סיכוני אבטחת סייבר אלא על ניהול סיכונים בכללותו.

התחלנו להשתמש בגיליונות אלקטרוניים וזה היה סיוט. עם פתרון ISMS.online, כל העבודה הקשה הייתה קלה.

המידה שבה ארגון שיטות ניהול סיכוני אבטחת סייבר מציגות את המאפיינים שהוגדרו במסגרת מכונה הנדבך.

שכבה 1 עד שכבה 4 מתארת מידה הולכת וגוברת של קפדנות וכיצד החלטות סיכון אבטחת סייבר משולבות היטב בהחלטות סיכון רחבות יותר. המידה שבה הארגון משתף ומקבל מידע על אבטחת סייבר מגורמים חיצוניים.

שכבות לא בהכרח מייצגות רמות בגרות; הארגון צריך להחליט על הנדבך הרצוי.

עסקים צריכים להבטיח שהרמה שנבחרה עומדת ביעדים הארגוניים, מפחיתה את סיכון אבטחת הסייבר לרמות המקובלות על הארגון, וניתנת ליישום.

הזמינו פגישה מעשית מותאמת בהתאם לצרכים ולמטרות שלכם.

ISMS.online יכול לספק לך פלטפורמה כדי להביא אותך בדרך להשגת הסטנדרט

כל חלק של NIST Cyber Security מפורט בפלטפורמה המאובטחת, מה שמקל על המעקב.

זה מצמצם את עומס העבודה, העלויות והלחץ של חוסר הידיעה אם עשית הכל נכון.

פרופילים הם התאמה מיוחדת של הארגון של הדרישות והיעדים, תיאבון הסיכון והמשאבים שלו מול התוצאות הרצויות של ליבת המסגרת.

פרופילים יכולים לזהות הזדמנויות לשיפור עמדת אבטחת הסייבר על ידי השוואה בין פרופיל 'נוכחי' לפרופיל 'יעד'.

פרופילים משמשים לשיפור מסגרת אבטחת הסייבר כדי לשרת את העסק בצורה הטובה ביותר. המסגרת היא וולונטרית, ולכן אין דרך נכונה או לא נכונה לעשות זאת.

כדי ליצור פרופיל מצב נוכחי, ארגון חייב למפות את דרישות אבטחת הסייבר, יעדי המשימה, מתודולוגיות ההפעלה והפרקטיקות הנוכחיות שלו. הם יצטרכו למפות מול קטגוריות המשנה של ליבת המסגרת.

ניתן להשוות את הדרישות והיעדים מול ה המצב הנוכחי של הארגון כדי לקבל הבנה של הפערים.

ניתן ליצור תוכנית יישום עם עדיפות באמצעות יצירת פרופילים אלו וניתוח הפערים. העדיפות, גודל הפער והעלות המשוערת של פעולות מתקנות עזרה בתכנון ובתקציב לשיפור אבטחת הסייבר של הארגון שלך.

NIST SP 800-53 ידוע כפרסום מיוחד של המכון הלאומי לתקנים וטכנולוגיה 800-53, בקרות אבטחה ופרטיות עבור מערכות מידע וארגונים פדרליים.

היא הוקמה כדי לעודד ולסייע לחדשנות ולמדע על ידי קידום ותחזוקה של מערכת סטנדרטים בתעשייה.

NIST SP 800-53 הוא קבוצה של הנחיות ותקנים המסייעים לסוכנויות וקבלנים פדרליים לעמוד בדרישות אבטחת הסייבר שלהם. פרסום מיוחד 800-53 עוסק בבקרה או אמצעי הגנה על מערכות מידע ועסקים פדרליים.

NIST SP 800-171 היא מסגרת המתארת את תקני האבטחה והנהלים הנדרשים עבור ארגונים לא פדרליים המטפלים מידע לא מסווג מבוקר (CUI) ברשתות שלהם.

פורסם לראשונה ביוני 2015, הוא כלל מערך של תקנים חדשים שהוכנסו לחיזוק חוסן אבטחת הסייבר הן במגזר הפרטי והן במגזר הציבורי. ידוע גם בשם NIST SP 800-171, הוא נכנס לתוקף מלא ב-31 בדצמבר, 2017. הגרסה האחרונה, המכונה "גרסה 2", שוחררה בפברואר 2020.

NIST SP 800-207 הוא פרסום מקיף של המכון הלאומי לתקנים וטכנולוגיה (NIST) המספק הנחיות לגבי היבטים שונים של אבטחת סייבר. הוא מכסה מגוון רחב של נושאים, כולל פיתוח מסגרת אבטחת סייבר, יישום ארכיטקטורת אפס אמון (ZTA), דרישות אבטחה למחשוב ענן, אבטחת תעודות אבטחה לאומיות, יישום תהליך הוכחת זהות, אימות וניהול מחזור חיים עבור דיגיטלי. זהויות, ושימוש בבקרות הצפנה כדי להגן על מידע אישי מזהה (PII).

המסמך מספק שלבים מפורטים ליצירת מסגרת אבטחת סייבר המותאמת לצרכים הספציפיים של הארגון, והדרכה כיצד ליישם ולתחזק אותה. הוא מתאר את העקרונות והמרכיבים של מערכת ZTA, וכיצד להעריך את עמדת האבטחה של ארגון. זה גם מספק קבוצה של בקרות אבטחה ושיטות עבודה מומלצות להטמעת מערכת ZTA.

במונחים של מחשוב ענן, הוא מתאר את בקרות האבטחה והתהליכים שארגונים צריכים ליישם כדי להגן על המערכות והנתונים מבוססי הענן שלהם. הוא מספק הדרכה כיצד להעריך את האבטחה של שירותי ענן וכיצד לפתח אסטרטגיית אבטחה בענן.

כמו כן, הפרסום מספק הנחיות בנושא הנפקה, ניהול ושימוש בתעודות ביטחון לאומי, ותפקידים ואחריות של רשויות התעודות ובעלי התעודות. הוא מתאר את הדרישות להוכחת זהות, לרבות שימוש בשיטות, טכנולוגיות ושירותים להוכחת זהות.

יתר על כן, הוא מספק הנחיות לגבי אימות וניהול מחזור חיים עבור זהויות דיגיטליות, כולל שימוש באימות רב-גורמי, אימות מבוסס סיכונים וניהול זהויות מאוחד. זה גם מספק הנחיות לגבי השימוש בבקרות הצפנה כדי להגן על PII.

NIST מפרט את הפרוטוקול הבסיסי שחברות יש לפעול לפיהן כאשר הן רוצות להשיג עמידה בתקנות ספציפיות, כגון HIPAA ו FISMA.

חשוב לזכור שעמידה ב-NIST אינה הבטחה מלאה שהנתונים שלך מאובטחים. NIST אומר לחברות לעשות מלאי של נכסי הסייבר שלהן באמצעות גישה מבוססת ערך על מנת למצוא את הנתונים הרגישים ביותר ולתעדף את מאמצי ההגנה סביבם.

תקני NIST מבוססים על שיטות עבודה מומלצות ממספר מסמכי אבטחה, ארגונים, פרסומים ומעוצבים כמסגרת עבור סוכנויות ותוכניות פדרליות הדורשות אמצעי אבטחה קפדניים.

זה עוזר להניע את ההתנהגות שלנו בצורה חיובית שעובדת עבורנו

& התרבות שלנו.