הסבר על ניהול סיכוני אבטחת מידע - ISO 27001

תוכן עניינים:

ניהול סיכונים הוא ביטוי שמשתמשים בו לעתים קרובות בעסקים כיום. אולם ללא פרשנות עקבית של המשמעות וכיצד לעשות זאת ביעילות, הדבר יוצר סיכון בפני עצמו!

אבטחת מידע ניהול סיכונים ו אבטחת סייבר ניהול סיכונים הוא גם נגזרות של זה. שני תחומי הסיכון הללו הולכים וגדלים בחשיבותם לארגונים ולכן מטרת מאמר זה היא לעזור לבטל את המיסטיציה שלו לרמה מעשית ואפשרית לפעולה. בפרט, נשתף כיצד לבצע ניהול סיכונים עבור ISO 27001 תקן והשגת תאימות לחלק ממוקד הסיכון של תקנת הגנת המידע הכללית (GDPR של האיחוד האירופי).

מהו ניהול סיכוני אבטחת מידע?

באופן לא מפתיע זה אומר דברים שונים לאנשים שונים. לפני שאחלוק את המחשבות שלי, כדאי לחזור במהירות ליסודות על ניהול סיכונים ובנייה משם.

ISO 31000: 2018 הוא גרסה מעודכנת לאחרונה של תקן ארגון התקנים הבינלאומי (ISO) לניהול סיכונים המגדיר סיכון כ"השפעה של אי ודאות על יעדים".

ניהול סיכונים עוסק אפוא בקבלת החלטות ובנקיטת פעולות לטיפול בתוצאות לא ודאות, שליטה כיצד הסיכונים עשויים להשפיע על השגת היעדים העסקיים.

מדוע ניהול סיכונים חשוב באבטחת מידע

ניהול סיכוני אבטחת מידע (ISRM) הוא תהליך של זיהוי, הערכה וטיפול בסיכונים סביב המידע בעל הערך של הארגון. זה נותן מענה לאי-ודאות סביב נכסים אלה כדי להבטיח את השגת התוצאות העסקיות הרצויות.

ישנן דרכים שונות לנהל סיכונים ואנו נסקור חלק מהן כבויות בהמשך המאמר. מידה אחת לא מתאימה לכולם ולא כל סיכונים רעים... גם סיכונים יוצרים הזדמנויות, אולם רוב הזמן הוא ממוקד באיום.

מדוע חשוב ניהול סיכונים 'מצטרפים'

אם הייתי מבקש ממך להמר (להשקיע) על משהו שיקרה, למשל ליברפול מנצחת את מנצ'סטר יונייטד בכדורגל, סביר להניח שתשקול מספר דברים. היסטוריית עבר, צורה נוכחית, פציעות, מקום משחק וכן הלאה. תהיה לך גם הטיה משלך (למשל להיות אוהד ליברפול ואופטימיסט נצחי) ותיאבון לקחת את הסיכון (למשל כמה מהשכר שלך להמר על הניצחון). ההשקפה שלי לגבי ההשקעה הדרושה והתוצאה הצפויה לעומת זו שלך עשויה להיות שונה מאוד, אם כי ייתכן ששנינו מסתכלים על אותו מידע.

האתגר לא כל כך שונה בארגונים, עם זאת, הוא בדרך כלל מסובך על ידי רבים נוספים אנשים מעורבים ביוזמות עבודה, כל אחד עם היסטוריה משלו, הטיה, תיאבון סיכונים וכו'. למעשה, אנשים רבים מנוסים בדרכם שלהם לקראת ניהול סיכונים וסיפרו באופן מרומז את המתודולוגיה שלהם וכנראה גם יצרו כלים משלהם. תרים ידיים אם אי פעם יצרת פנקס סיכונים כחלק מפרויקט עבודה; האם עשית זאת במסמך או בגיליון אלקטרוני והכנסת תהליך משלך להערכה ולפעולות? היינו שם!

זו התחלה טובה לקראת ניהול סיכונים מחושב. כשמדובר בעמידה בתקנות כמו GDPR ותקנים כמו ISO 27001 לניהול אבטחת מידע יש דברים ספציפיים שצריך לתאר ולהדגים. אלו כוללים:

- התאמה של פעולות ניהול סיכונים עם יעדים עסקיים

- מתודולוגיה עקבית וניתנת לשחזור כדי 'להראות את העבודה שלך' ולהבטיח שניתן ליישם אותה בהתאם ל תקנים ותקנות (שבקרוב נסקור יותר)

פעולה זו תעזור לך לנהל עסק טוב יותר. זה יעזור להתמודד עם אי הוודאות האלה, מכיוון שאתה תהיה מעודכן יותר לגבי הפעולות שיש לנקוט. אם נעשה טוב, זה יפעל גם כמנגנון ביטוח למקרה שמשהו אכן השתבש וסבלת מפרצת נתונים סביב נתונים אישיים. הממונה על המידע (כרשות המפקחת של בריטניה בהחלת קנסות GDPR) תיקח בחשבון את תהליך ניהול סיכוני אבטחת המידע הזה כאשר בוחנים עונשים או פעולות אכיפה כלשהן.

לכן, לא רק ניהול סיכונים חשוב, ניהול סיכונים משולב הנוקט בגישה של מטרות עסקיות לכל השקעה או פעולה הוא חיוני. וזה לכל סוג של סיכון, בין אם זה איכותי, סביבתי, בריאותי או סייבר ואבטחת מידע.

אז בואו נתיישר על הנושאים האחרונים של אבטחת סייבר ואבטחת מידע, ואז נסתכל לעומק על המתודולוגיה והגישה של ניהול סיכונים עבור ISO 27001 ו- ומרגולצית הנתונים הכללית (GDPR).

האם אבטחת סייבר ואבטחת מידע שונים?

כן. Cyber הוא תוספת עדכנית לאוצר המילים הניהולי. למעשה, רק לפני קצת יותר מ-30 שנה נחשבה תולעת מוריס כאחד מאיומי הסייבר המוקדמים ביותר.

עם זאת, ההייפ וההשלכות של אבטחת סייבר לקויה ממשיכים לגדול באופן אקספוננציאלי כעת, כאשר העולם הוא יותר ויותר דיגיטלי ואלקטרוני. קבוצות פשע מאורגן חמור (OCG's) מסתכלות מעבר לפשע המסורתי כדי לנצל את פגיעות הסייבר הללו.

עם מסיבי קנסות בגין הפרות מידע אישי כמו כן, GDPR גם העלה את הרף לגבי סיבות להדק את כל התשתית שלך.

אבטחת סייבר ו אבטחת מידע בדרך כלל נחשבים לאותו דבר, אבל הם לא. מבלי לנהל ויכוח תיאורטי או אקדמי עמוק, אבטחת סייבר עוסקת בדרך כלל בהגנה על מידע המוחזק באופן אלקטרוני. כלומר, מדובר בתת-קבוצה של עמדת אבטחת מידע רחבה יותר, אשר בוחנת את ההגנה על מידע מכל הזוויות.

אבטחת מידע משמעה גם ביטחון פיזי (למשל מנעולים על דלתות) וכן אנשים מבוססים (למשל כאשר איש מפתח בארגון עוזב - או חולה - עם כל הידע בראש. אילו צעדים ננקטים כדי לשמור על הנכס הזה מוגן משימוש אם יעזוב - או הפיכתו לזמין אם הם חולים).

In ISO 27000, אבטחת מידע מוגדרת כך: "שמירה על סודיות, יושרה וזמינות המידע." באופן מרומז זה כולל סייבר. תקנים בינלאומיים כמו ISO 27001 ו-GDPR גם מצפה ממך לשקול אבטחת מידע במובן ההוליסטי יותר שלה.

יסודות סייבר מסתכל באופן ספציפי יותר על כמה מתחומי הבקרה בסיכון גבוה שיסייעו במניעת הפסדים מבוססי סייבר. Cyber Essentials משלים ל-ISO 27001 ול-GDPR. זהו בסיס טוב לבנות עליו עבור עסקים קטנים יותר המסתמכים על שירותים דיגיטליים.

נהוג להניח כי אבטחת סייבר נוגעת לאיומים החיצוניים הנכנסים פנימה, אולם בעיות סייבר יכולות להתרחש גם בפנים. בקרת גישה, כל ההגנה הפיזית צריכה להיות שם לניהול איומים פנימיים וחיצוניים.

יש אנשים שרואים גם אבטחת IT שם נרדף לאבטחת מידע, אבל לדעתי, זה לא סביר, מבלי שיהיה ברור בתמונה הרחבה למטה ותפקיד אסטרטגי והוליסטי יותר ל-IT (או כל ראשי תיבות אחר של 2 או 3 אותיות).

אחת הסכנות בחשיבה 'רק' על ניהול סיכוני אבטחת סייבר היא שהיא אכן נשארת לבעלי כישורי ה-IT. זה אותו דבר עם שמירה על אבטחה פיזית למחלקת ניהול המתקנים, או שבעיות אנשים אחרים (לפי הדוגמה לעיל לגבי עזיבה או מחלה) נשארו רק עם משאבי אנוש (HR).

אל תבינו אותי לא נכון, הם בעלי עניין מרכזיים. עם זאת, ללא גישה משולבת מובילה עסקית לניהול סיכוני אבטחת מידע, ישנה אפשרות להשיג את הפתרונות הלא נכונים. אז זה יכול ליצור יותר סיכונים ועלות, במיוחד אם צוות ו שרשרת אספקה אל תאמץ את המדיניות והבקרות, או תמצא אותם כואבים מכדי לעקוב אחריהם, עם חישוקים מרובים ולפעמים סותרים לקפוץ דרכם.

מה שחשוב יותר הוא להבהיר את התפקיד וההיקף של צוות (IT) שלך ולהבהיר עד כמה הם משולבים ביעדים העסקיים (או לא) יחד עם ההשפעה שיש להם על קבלת ההחלטות.

זה זהה גם למחלקות אחרות ללא קשר לשלט שמעל הדלת. אנחנו הרבה פעמים אומרים את זה זה לא קשור לאבטחת מידע, זה עוסק בעשיית עסקים בצורה מאובטחת; וזה הופך את זה לאחריות של כולם. אתה צריך מנהיגות ואחריות ברורה כדי שיהיה לך סיכוי להשיג ISO 27001 הסמכה.

תקן ISO 27001 הוא למעשה מצוין לעזור לארגון לעבור גישה מובנית, מתוך מטרה, בעיות, בעלי עניין, היקף, מידע בסיכון וכו'. בתהליך זה, תזהה מי צריך להיות מעורב. ספוילר - זה יהיה יותר מסתם צוות ה-IT והוא יכסה יותר מסתם סייבר!

מתודולוגיית ניהול סיכונים

סעיף 32 של תקנת הגנת המידע הכללית של האיחוד האירופי קובע במפורש שארגון צריך להעריך סיכונים באמצעות סודיות, יושרה וזמינות (CIA). זה גם משתלב בצורה יפה עם ISO 27001 מכיוון שגישת ה-CIA הזו צפויה גם שם. ככזה אתה יכול להשתמש בגישה אחת לסיכוני אבטחת מידע ניהול עבור כל נכסי המידע שלך, לא רק נתונים אישיים.

-

סודיות: מידע אינו זמין או נחשף בפני אנשים, ישויות או תהליכים לא מורשים

-

שלמות: שמירה על דיוקם ושלמותם של נכסי המידע

-

זמינות: להיות נגיש ושמיש לפי דרישה על ידי גורם מורשה

ה-CIA של אבטחת המידע עומד בבסיס כל דבר אחר שאתה עושה הערכת סיכונים ומסייע ליידע את הצעדים שננקטו לאחר מכן. בהתחלת לפתח את המתודולוגיה שלך עבור סיכון לאבטחת מידע ניהול, אחד הנושאים הנבדקים לעתים קרובות הוא קונפליקטים וסדרי עדיפויות בטיפול בסיכון מבוסס CIA.

לדוגמה, מה קורה אם מתרחשת הפרת מידע (סודיות)? האם לאחר מכן אתה מעביר את השירותים שלך במצב לא מקוון או ממשיך אותם (בעיית זמינות)? אם אתה שואף להשיג UKAS ISO 27001 הסמכה המבקר החיצוני יצפה לראות כיצד אתה מתמודד עם קונפליקטים וסיכונים עדיפות בתיעוד שלך. זו נקודת פירוט שדורשת התייחסות, אבל תחילה נסכם את כל תחומי הליבה שתרצו לתעד (בקצרה אך ברורה) במתודולוגיית הסיכון שלכם.

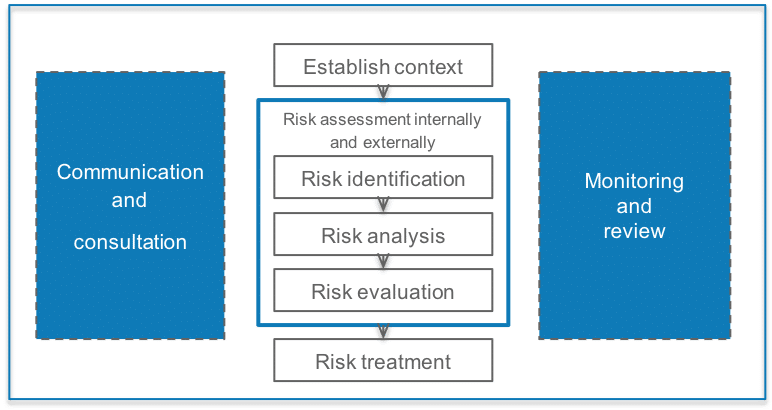

מהם 5 השלבים בתהליך ניהול סיכונים?

בוא נניח שהמטרה שלך היא להשיג אישור ISO 27001, תוך עמידה ב-GDPR. אנו נעצב את מתודולוגיית סיכוני אבטחת המידע שלנו מתוך מחשבה על כך.

1. זיהוי סיכונים

1 שלב בתהליך ניהול הסיכונים זה לזהות את הסיכון. מקור הסיכון עשוי להיות מא נכס מידע, הקשורים לנושא פנימי/חיצוני (למשל הקשור לתהליך, לתוכנית העסקית וכו') או לסיכון הקשור לגורם מעוניין/בעל עניין.

2. ניתוח סיכונים

ברגע שאתה יודע את הסיכונים, אתה צריך לשקול את הסבירות וההשפעה (LI) כדי לאפשר לך להבחין בין (נניח) סבירות נמוכה להשפעה נמוכה, לעומת גבוהות יותר.

3. הערכת סיכונים

לאחר ניתוח הסיכון, תוכל לתעדף השקעות היכן שהכי נדרשות, ולערוך ביקורות על סמך מיצוב ה-LI. אתה צריך לתעד מה המשמעות של כל עמדה כדי שתוכל ליישם אותה על ידי כל מי שעוקב אחר השיטה. אנו משתמשים במערכת רשת של 5 על 5 במידע הקל שלנו למעקב כלי לניהול סיכוני אבטחה בתוך ISMS.online. (טיפ: הוא כולל גם בנק סיכונים עם סיכונים וטיפולים פופולריים, וחוסך כמויות עצומות של זמן).

הקריטריונים כוללים טווח בין נמוך מאוד לגבוה מאוד לסבירות. יש לזה הסבר למה זה אומר, למשל, נמוך מאוד, אין היסטוריה של התרחשות, ונדרש מיומנויות מומחים והשקעה גבוהה כדי להתרחש. הקריטריונים להשפעה נעים בין נמוכים מאוד עם השלכות ועלויות לא משמעותיות, וכל הדרך עד לרמה גבוהה מאוד להיות מוות כמעט בטוח של העסק. אתה מבין את התמונה. זה לא קשה, רק צריך בהירות ותיעוד; אחרת ה-3×4 שלי עשוי להיות שונה משלך ובסופו של דבר נחזור למקום בו התחלנו בראש העמוד.

4. טיפול בסיכון

טיפול בסיכון, המכונה גם 'תכנון תגובה לסיכון' חייב לכלול את ההוכחות מאחורי הטיפול בסיכון.

במילים פשוטות'טיפול בסיכוןיכול להיות עבודה שאתה עושה באופן פנימי כדי לשלוט בסיכון ולסבול אותו, או שזה יכול להיות צעדים שאתה נוקט כדי להעביר את הסיכון (למשל לספק), או שזה יכול להיות לסיים סיכון לחלוטין.

ISO 27001 מצוין גם כאן כי התקן גם נותן לך נספח קבוצה של יעדי בקרה לשקול באותו טיפול, שיהווה את עמוד השדרה שלך הצהרת תחולה. הפקדים של נספח A גם נותנים לך הזדמנות להסתכל 'מלמטה למעלה' ולראות אם זה מפעיל סיכונים שאולי גם לא חשבת עליהם קודם.

5. לפקח ולבדוק את הסיכון

החלק הראשון של שלב הניטור והסקירה של תהליך ניהול הסיכונים הוא לתאר את התהליכים שלך לניטור ולסקירה. ניתן לחלק את זה לתחומים הבאים:

-מעורבות ומודעות של הצוות

צור קשר עם צוות מתאים בתהליך באופן קבוע וקיים פורום לתת ולקבל משוב.

אתה חייב להיות בעלים עבור כל סיכון, כך שאתה יכול לנסות להאציל את זה לקו הקדמי (הראשון) לפי מודל '3 קווי הגנה' המוכר ברבים.

- סקירות ההנהלה

סקירות סיכונים הן חלק סטנדרטי מהאג'נדה של 9.3 וייתכן שתחליט להחזיק בעלי סיכונים ברמה זו במקום זאת, להאציל עבודה תפעולית עד לקו 1 אך לשמור על הבעלות.

ביקורות ההנהלה חייבים להיות לפחות שנתיים, (אנחנו מעודדים הרבה יותר רגילים) אבל אולי הם לא מספיק ארוכים כדי להתעמק בכל סיכון ולכסות גם את כל השאר בסדר היום הזה. ככזה אנו ממליצים גם על תהליך שבו על בעל הסיכון מוטלת המשימה לסקור את הסקירה על סמך מיקום הרשת שלו, למשל סקירה חודשית עבור סבירות גבוהה מאוד וסיכון השפעה גבוה מאוד, בעוד ששנתית היא בסדר עבור סקירת סבירות נמוכה מאוד והשפעה נמוכה מאוד לְהִסְתָכֵּן. לאחר מכן אתה מראה למבקר שלך שסקירות הסיכונים הללו הן פרגמטיות, בהתבסס על ההשפעה והסבירות שהם אוהבים.

- הַשׁבָּחָה

ביקורות פנימיות ושימוש במנגנונים האחרים בסעיף 10 סביב שיפור יכול להיות קשור בצורה יפה גם לתהליך סקירת הסיכונים האסטרטגי יותר.

דרישות ניהול סיכונים של ISO 27001:2013/17

ישנן 2 דרישות עיקריות שבהן מתבטא ניהול סיכונים: סעיף 6 תכנון ו סעיף 8 תפעול.

סעיף 8 הוא פשוט על יישום ותפעול מה שתיארת עבור 6.1 אז בואו נתרכז כאן ב-6.1 בידיעה שעליכם לחיות ולנשום אותו בפועל (8) כדי שיהיה לכם סיכוי לנהל את העסק בצורה טובה ולקבל הסמכה.

סעיף 6.1: פעולות לטיפול בסיכונים והזדמנויות

בואו נזכור גם שתהליך זה צריך להיות מוביל מטרות עסקיות (כלומר יצירת הקשר לעיל), לכן עליך להראות שמערכת ניהול אבטחת המידע יכולה:

- להשיג את התוצאות המיועדות

- למנוע או להפחית את ההשפעות הלא רצויות

- להשיג שיפור מתמשך

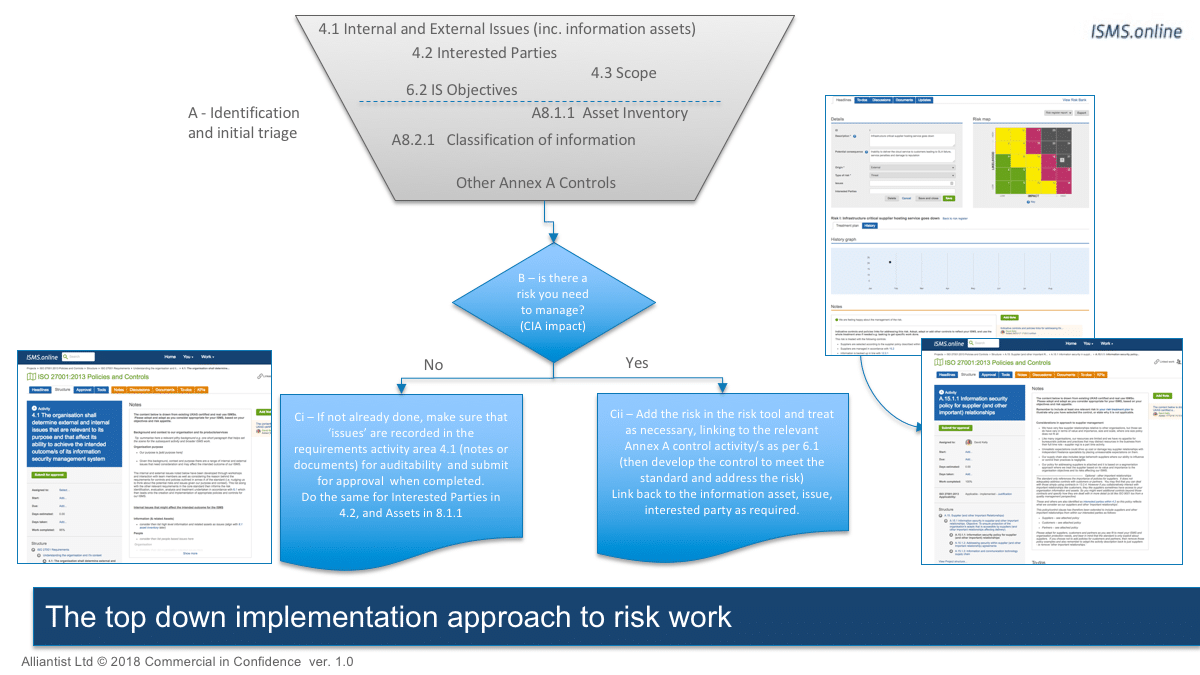

אם אתה נוקט בגישה מלמעלה למטה, מוקדם יותר בדרישות ה-ISO שקלת את ההקשר והמטרה של הארגון שלך עם הבעיות העומדות בפניו (4.1), בעלי עניין (4.2), היקף (4.3), נכסי מידע וכו' , המודגם בתמונה למטה (זוהי תמצית מתוך שלנו מאמן וירטואלי 27001 ISO תוכנית בתוך ISMS.online. זו הגישה ההגיונית ביותר לנקוט.)

הארגון צריך לתכנן כיצד להתמודד עם הסיכונים האיומים וההזדמנויות. ISO 27001 מתעניין מאוד גם ב:

- איך הסיכונים משתלבים ברחבה יותר מערכת ניהול אבטחת מידע

- אופן ביצוע הפעולות, והערכת יעילות הפעולות הננקטות בדרך

כמו בדוגמה שלמעלה לגבי תעדוף סיכונים וקונפליקט, יש גם קצת יותר פרטים. 6.1 כולל גם צורך לתעד קריטריונים לקבלת סיכונים לביצוע הערכות סיכונים וכיצד כולם מייצרים תוצאות עקביות, תקפות וניתנות להשוואה סביב ה-CIA של נכסי מידע בהיקף.

מבקר חיצוני יצפה לראות מתודולוגיה שמסבירה היטב את כל הדברים האלה ותהיה לו אמון מוגבר לראות באיזו קלות ה-ISMS פועל בצורה משולבת. זה דבר של יופי כאשר נכסי המידע שלך מתקשרים יפה לסיכונים והם, בתורם, מתחברים למדיניות ולבקרות המשמשות לטיפול בהם!

אם אתה אוהב לחקור את התחום הזה (ויש לך הרבה זמן וכסף) אתה יכול גם לרכוש תקנים עבור ISO 27005 ו-ISO 31000 כדי באמת להתעמק בנושאים האלה...אז שוב…….

לא משנה מה תעשה, וודא שזה מעשי וניתן לפעולה בהתאם למטרות העסקיות שלך.

אל תציף את המשאבים שינהלו את זה (במיוחד אם יש להם עוד עבודה), כי זה לא יתבצע ואתה תהיה בצרות.

זה לא טוב להמציא שיטת הדמיית מונטה קרלו מתוחכמת מאוד ואלגוריתמים מורכבים כדי לחשב סיכון ולהיות תפקיד במשרה מלאה אם אתה לא צריך את זה. באותה מידה, רק הפלת סיכונים במסמך ללא שיטה לניתוח, פעולה וניטור לא סביר שתספק את הצורך בקבלת ההחלטות העסקית שלך, והיא לא תשטוף עם מבקר חיצוני במהלך ההסמכה.

בהחזרת כל זה לחיים, סביר להניח שתסביר את המתודולוגיה באמצעות טקסט ותמונות פשוטים. ואז כדי לנהל בפועל סיכוני אבטחת מידע באופן תפעולי, תזדקק גם לכלי שיבצע את העבודה.

האם לבנות כלי משלך לניהול סיכוני אבטחת מידע?

לכל מי שמוכשר בגיליונות אלקטרוניים יש את היכולת ליצור פנקס סיכונים משלו, וזו בחירה פופולרית במיוחד עבור ארגונים שחדשים ב-ISO 27001 או שאינם יכולים להרשות לעצמם (או ממש לא צריכים) חלק מכלי הסיכון העצמאיים כבדי משקל ב- שׁוּק.

אתגרים בשתי הגישות

גיליונות אלקטרוניים ומסמכים כוללים:

- נתפס כחופשי ולמרות שהזמן שנדרש לבניית כלי בהתחלה הוא מהיר יחסית, ניהולו לאורך זמן כואב יותר ויותר ככל שה-ISMS מתבגר

- הקישור לנכסי מידע ובקרות/מדיניות בשימוש הוא מסורבל, מצביע על מערכות אחרות במקרה הטוב, במקרה הרע אינו מעיד כלל

- תיעוד עבודה שנעשתה סביב הסיכון עם תנועתו לאורך זמן כדי לראות שההשקעות פועלות אינו קל (במיוחד בתחום אקסל אחד)

- הגדרת משימות וסקירות/תזכורות אינה אפשרית אז זה אומר עבודה אחרת לתזמן למקום אחר

- בקרת גרסאות היא עבודה קשה ולא קל לראות במהירות היסטוריה מוקדמת יותר. זה סיוט אם גרסאות מרובות מוחזקות גם מקומית על ידי בעלי עניין שונים

- מסתבך עם הרבה סיכונים והדמיה לא תמיד קלה להגיע לאות מהרעש

- טוב לאדם שבנה אותו אבל לא תמיד קל לאחרים לבנות עליו או להשתמש בו

פתרונות מומחים לניהול סיכונים עצמאיים כוללים:

- יכול להיות יקר לרכישה וצריך הרבה התאמה אישית או ייעוץ לפני השימוש

- יכול לקחת הרבה הכשרה - להאכיל בהמה ולפעמים להחמיץ את הנקודה של ניהול סיכונים לאנשי מקצוע עסוקים שאינם מנהלי סיכונים במשרה מלאה

- אל תקשור תמיד ל-ISMS הרחב יותר, כלומר עיבוד מחדש או שימוש במספר מערכות - התוצאה הגרועה ביותר היא שהכלי העצמאי מתנגש עם מערכות אחרות שרכשת - לא בהכרח בנקודת הרכישה אלא כפי שספקי האפליקציות מוסיפים או משנים מאפיינים

מחשבות אלו מבוססות על החוויות והלקוחות שלנו שעבדנו איתם בימים הראשונים של הבנייה ISMS.online כ-ISMS הכל במקום אחד. אנו מכסים גם את 10 המאפיינים מאחורי ISMS כחלק מהספר הלבן של התוכנית העסקית שלנו, כך שאם אתה רוצה ללמוד עוד על השקעה בכלי, הורד את זה כאן.

אם בניית תוכנת אבטחה אינה יכולת הליבה שלך ואתה רציני לגבי ניהול סיכוני אבטחת מידע מבלי לשבור את הבנק כדי להשיג זאת, אז הזמינו הדגמה עבור ISMS.online עַכשָׁיו. זה נהדר אם אתה רוצה משהו במקום אחד מהקופסה שמוכן לאמץ ולעזור במסלול מהיר לעבר ISO 27001 כמו גם סיכון GDPR תאימות ההנהלה.